もし「いま自分が使っているOSは安全ですか」と聞かれたら、ほとんどの人が答えることを躊躇するのではないだろうか。OSのアップデート作業くらいはやっているが、OSそのものの安全性まで問われると、ただのユーザには確信のもちようがない。OSベンダやディストロ開発者が言う「安全性を高めた」という謳い文句に、100%の信頼は置いていないけれど、なんとなく「まあ、大丈夫でしょ」というやや根拠の危うい認識のもとでOSを選び、アプリを動かし、ネットにつなぐ。それが普通である。

本当にセキュアなデスクトップOSは存在しないし、その確かな定義も存在しない。でも"そこそこにセキュア(reasonably secure)"なOSなら作ることができる─そう語るのはInvisible Things Labというポーランド・ワルシャワに本拠を置くセキュリティリサーチグループの創設者兼CEOのJoanna Rutkowska氏。彼女はITLのブログで「あるOSが設計も実装も100%セキュアだとフォーマルに証明できる手段がない限り、"secure"とか"unbreakable(決して壊れない)"という用語を使って定義するのは無理」と語り、あえて"reasonably secure"という言葉を使っているという。

そして、ITLが突き詰めた"そこそこにセキュア"なOSのひとつの完成形が「Qubes OS」である。9月3日、ITLはFedoraベースのディストリビューション「Qubes OS 1.0」をリリースした。

- Qubes OS

- URL:http://qubes-os.org/

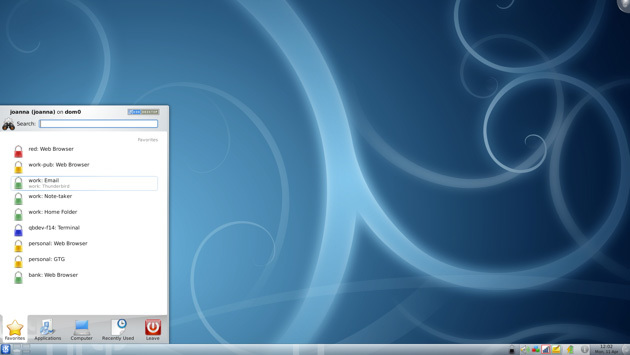

ではQubes OSはどのようにして安全性を高めているのか。ポイントはハイパーバイザのXenを駆使し、アプリケーションごとにVM(Qubesでは"ドメイン"と呼ぶ)を作成することで孤立化を高め、他のアプリやカーネルに与える影響を極小化しているところにある。

Qubesでは用途別にいくつでもドメインを作成することができる。たとえばネットバンキングやネットショッピングなど、外部から情報を狙われやすい用途ごとに作成してもいいし、重要なプロジェクトやタスクごとに作ってもいい。それぞれのドメインはレベルの異なるそれぞれのセキュリティポリシーで守られ、他のドメインからのアクセスを制限できる。

もっともドメインごとにセキュリティポリシーが異なるといっても、1つの画面上に複数のドメインのアプリを混在して立ち上げることができるので、ユーザはいちいちデスクトップ画面をVMごとに切り替える必要はない。ドメイン間の情報共有ももちろん可能だが、たとえば重要情報を扱うドメインを作成したなら、そのドメインと他のドメインはカット&ペーストもダメ、と設定することもできる。また、ネットバンキング専用のドメインを作成し、ブラウザから専用サイトにアクセスできるのはそのドメインだけ、と設定すると、他のドメインが専用サイトにアクセスしようとしても接続することはできない。ドメインごとに細かなセキュリティレベルを設定できること、これが"そこそこにセキュア"とするゆえんなのだろう。

Qubes OSが他のデスクトップOSと異なるのは、ユーザ側にもセキュリティに対する一定の意識を求めている点だ。ドメインのポリシー設定を「面倒だから」とおろそかにするユーザにはQubes OSは向かない。セキュリティベンダは自社の製品をアピールする際、「ユーザはセキュリティを気にする必要はない、細かく設定する必要はない」を売りにすることが多いが、Qubes OSはその逆をユーザに求めている。「あなたが求めるセキュリティのレベルはあなた自身で決めてください。それに見合ったセキュアな環境をQubes OSは提供します」と言っているかのようだ。おまかせでも、お仕着せでもない"そこそこにセキュア"なOSのQubes OS、実はけっこうユーザを選ぶディストロなのかもしれない。