プロローグ-マルウェアの広がりはネットワーク経由直接感染からWebページ埋め込み型へ

いまやWindows XP SP2 が国内のパソコンの多くで稼働する実情からいって、パーソナルファイアウォールが標準完備という時代であることは間違いない。したがって、従来ネットワークを通じた感染を行うことで、最終的に迷惑メール等を発信して収益を上げるシステム・ボットネットを構築させてきた犯罪者は、別の手口を考案させられるに至った。

その別の手口とは、マッシュアップなどWebの複雑性を隠れ蓑に、脆弱性のある一般企業等のWebサイトを足がかりにしたもの である。

具体的な手口-一般企業や個人のWebが攻撃元に

具体的には、「 とても危害なんて加えてくるとは思えない」サイトを巧妙に改ざんすることである。つまり一般の企業や組織、あるいは個人のBlogなど を巧妙に改ざんし、画面上からは感染活動などを何ら示さないようにすることである。

加えて、ダウンローダと呼ばれる「特定サイトからファイルをダウンロードして実行することのみが実装されたマルウェア」を複数使用することで、最終的に感染させるマルウェアがどのサイトにホストされているのかをも不明瞭にしている。

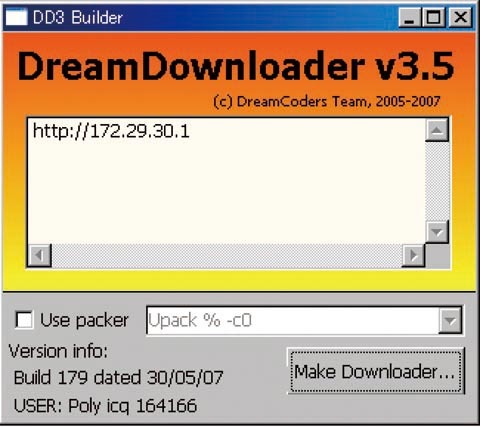

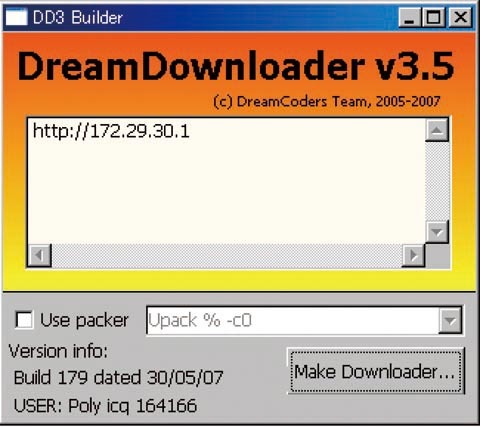

ダウンローダ生成ツールの例。ダウンロード元のURIを入れてボタンを押すだけでマルウェアが作られる。

このような状況について、国などの組織で運営しているサイバークリーンセンター では2007年、Web検索事業者などが提供するブラックリストに含まれる10万のURLに対し、巡回型ハニーポットを使用した実態調査を実施した。その結果、約8.5%のURLでファイルのダウンロード等のふるまいを検知した。この中から27,755 個、1,921種のマルウェアを得ることができた。うち、総種類のおよそ7割 がアンチウイルス製品で検出できない「未知」のウィルス

マルウェア分析-背後で何が行われているか?

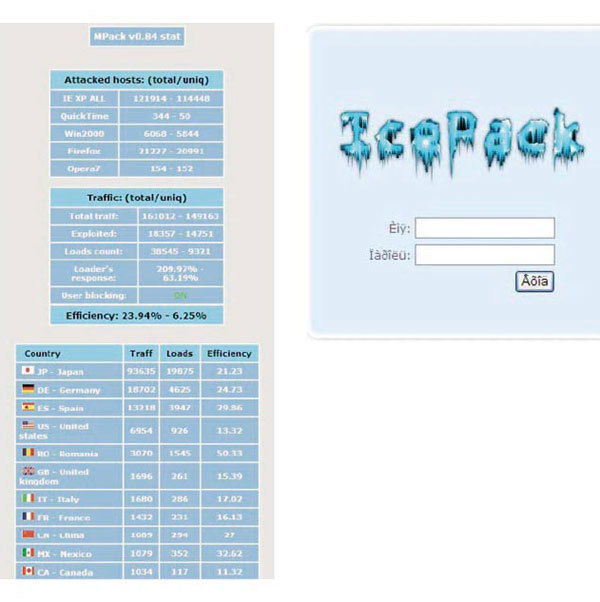

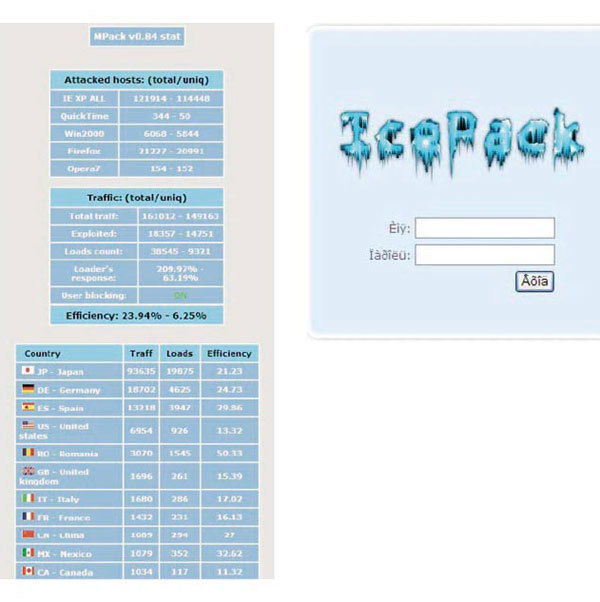

2007年に流行した「悪意あるソフトウェア」の実質的な1位は「MPack」 ブラウザを通じて悪用可能な脆弱性を、感染先のPCのOS、ブラウザ種類などを適切に峻別して悪用することのできるWebアプリケーションである。この“ 悪のWebアプリケーション” はアンダーグラウンドなネットワークで売買されており、一説によると1,000ドル程度で購入することができるのだという。したがって、犯罪者は自らがホスティングするサイトや、あるいはすでに侵入に成功したサイト、正規の手段を通じて購入したホスティングサイトなどにMPackを設置することができる。

MPackの画面。マルウェア感染状況のステータス表示機能なども備え、基本パッケージにさまざまな隠蔽機能がオプションモジュールとして用意されている本格的な「悪のWebアプリケーション」だ。

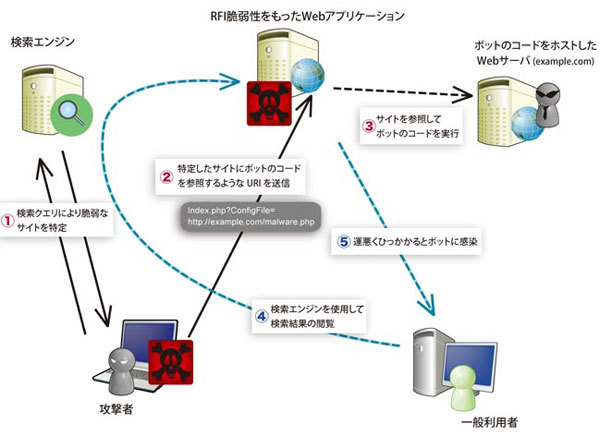

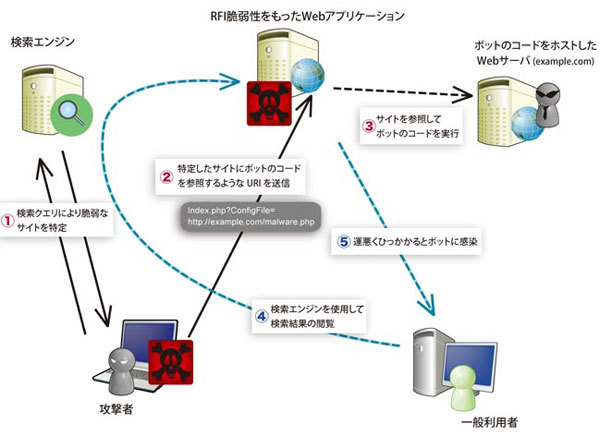

また、2007年に入ってWebアプリケーションの脆弱性を自動的に悪用するボットも目につくようになった。従来の、特定のミドルウェアに含まれる脆弱性を悪用するのではなく、汎用のRemote File Include(RFI)脆弱性 を悪用するものである。このような脆弱性を半自動的に悪用するボットを犯罪者は操ることで、とても危害をあたえるとは思えないサイトを改ざんし、MPackへ最終的にリダイレクトされるようなリンクを埋め込むのである。具体的には、IFRAME やSCRIPT といったタグを混入し、見た目上の変化を与えないように別のサイトをブラウザに参照させるように仕向ける、 といったものである。

一般に、とても危害をあたえるとは思えないサイトはWebの検索結果に含まれる。どのようなキーワードの検索結果に含まれるかは、改ざんに成功したサイトの知名度によって大きく分かれるところであろう。しかし、網羅的に検索結果を表示させる現在のWebテクノロジーのもとでは、このようなやり口でも十分「感染者」を生み出すことができるのである。

Webアプリケーション攻撃ボットによる感染の手順。攻撃者も被害者も共に、“ 普通の検索エンジン” を使ってその検索結果にアクセスしている点に注目して欲しい。

エピローグ-今後の動向

残念ながら、ここで紹介したことは2007年だけではなく、2008年以降も続く傾向であるという見通しである。およそ目立ちにくく、そして判別しがたい脅威の本格到来である。旧来からある「危険なサイトに近づくな」に加えて、一般の利用者であれば「JavaScriptは基本オフで」 NoScript を使えば、本当にアクセスしたい先のドメインのみにJavaScriptの実行を許可し、それ以外は基本的にオフの姿勢をとることができる。

また、従来の対策である「パッチを適用する」 たとえば圧縮解凍ソフト や音楽再生プレイヤー などのソフトウェアの更新を必ず行う というったことも重要である。脆弱性の修正を伴うソフトウェアの更新情報はJVN を参照しながら自らの環境を確認するとよいだろう。

また、一般の企業・組織の場合は、従業員であれば上記のブラウザプラグインの利用法の他にも、ホワイトリスト方式のWebアクセス制御 といった方法が対策となりうるだろう。

他方で、一般の企業・組織は自らのサイトがこうした感染活動の温床とならぬよう、Webアプリケーション脆弱性の低減・維持に努めなければならないだろう。