なぜデータベースセキュリティが必要なのか

最近は企業の情報資産を保護することの重要性が理解されてきましたが、

そのような状態のデータベースが不正にアクセスされたり、

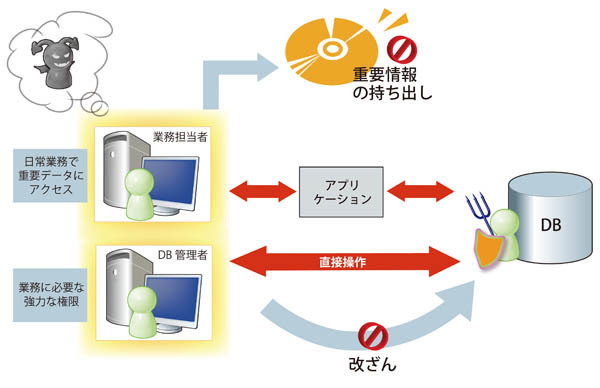

内部犯行対策に有効なデータベースセキュリティ

内部関係者は、

つまり、

そこで、

対策箇所が多岐に渡るデータベースセキュリティの特徴

データベースセキュリティの特徴として、

- データベースで実施する対策

- データベース以外

(OSやネットワーク、 アプリケーション、 設備など) で実施する対策 - 運用で実施する対策とセキュリティレベルを維持するための運用

今回は

データベースで実施する対策には、

しかし、

データベースで行うセキュリティ対策例

以降にデータベースで行うセキュリティ対策の例をいくつか挙げます。

- ・

必要最小限の機能のみ導入 (不要な機能、 サンプルDBは導入しない) - 業務上、

必要のない機能を利用された不正アクセスを防ぎます。DBMSが提供するパッケージやストアドプロシージャなどで脆弱性が発見される場合は少なくありません。 - ・

パッチの適用 - 既知の脆弱性を突かれた不正アクセスを防ぎます。しかし、

クライアントPCと違って簡単にパッチを適用できないことが多いため、 テスト環境で適用可否の確認後、 迅速な対応が重要です。 - ・

セキュアな認証方式 - より強固な認証を行うことで、

なりすましや許可されていない者がデータベースにログインすることを防ぎます。 - ・

必要最小限のアカウント - 不要なアカウント

(退職者のアカウントやデフォルトでインストールされたアカウントなど) を利用した不正アクセスを防ぎます。 - ・

必要最小限の権限付与 - 業務上、

必要のない権限を利用した重要データへのアクセスや改ざんなどを防ぎます。 - ・

接続元の制限 - 許可されていない端末からの接続を制限し、

不正アクセスを防ぎます。 - ・

パスワードルールの設定 (複雑性、 有効期間、 ロック) - 複雑なパスワードを使用していることでパスワードを推測されたり、

パスワードクラックされてログインされたりすることを防ぎます。 - ・

デフォルトポート番号の変更 - 攻撃者による情報収集、

許可されていない者からのアクセスや、 ワームによる攻撃の可能性を低減します。 - ・

プロトコルの制限 - 許可されていない者からのアクセスや、

ワームによる攻撃の可能性を低減します。 - ・

重要データの分散 - 重要データを分散配置しておくことで、

万が一情報漏えいした場合でも、 有用な形でデータを盗られる可能性を低減します。 - ・

データの暗合化 - 重要なデータは暗合化し、

規定のアプリケーションや機能を使用せずに参照された場合はデータの中身がわからないようにします。 - ・

DB監査ログの取得 - 不正アクセスが行われてしまった場合の犯人特定や被害範囲の把握、

原因究明など、 また、 あらかじめ定義された規定、 運用ルールなどへの遵守状況を監査できるようにDB監査ログを取得します。 なお、 DB監査ログについては第4、 5回で詳しく解説します。

データベースで実施すべきセキュリティ対策だけでも多数ありますが、

次回はデータベース以外で実施する対策について解説します。

なお、