はじめに

ネットワーク/サーバ管理経験がなくとも、自宅でサーバを運用している方はおられるでしょう。その運用経験を職場で上司となんとなく談笑していただけのはずが、急に辞令が出て管理者になることもあるのではないでしょうか。また新年度を迎えたこともあり、部署異動などによって突然経験もないネットワーク/サーバ管理者となる方も多いはず。

いきなり大規模ネットワークの管理者になるということはないと思いますが、ここでは規模の大小を問わず、突然管理者になってしまった皆さんのために、新米管理者が見落としがちな設定不備や、セキュリティ対策の基本と失敗事例などを含めた、いわゆる「べからず集」を全4回に渡って掲載していきます。

なお、紹介する内容は広範囲に渡りますが、新人管理者向けということで敷居を低くしており、技術的な面はあまり深く触れません。また、DoS(DDoS)攻撃や機器障害対応などハードウェアリソースがトリガとなる一部事象については取り上げておりませんので、その点はご了承ください。

まず第1回目となる今回は「内部ネットワーク管理でこれをやってはいけない!」ということで、チェックが抜けがちな内部ネットワークでの失敗例などを紹介します。

勝手に接続させてはいけない

管理者たるもの、現状把握は必要不可欠。問題点を洗い出し、随時対策を行っていくことでセキュリティを高めていく必要があります。

まずは、ネットワークそのものの利用環境をチェックしてみましょう。

組織内ネットワークは、組織に所属している人間しか使えないからという理由だけで、誰でも、どんな端末でも接続可能な状態になっていないでしょうか。

誰でも許可なく内部ネットワークに接続できる状態であれば、管理者が認知していない適切なセキュリティ対策が行われていない可能性のある「持ち込みPC」が接続できてしまいます。持ち込みPCだけでなく、業務利用しているPCがノート型で、自宅にも持ち帰って私用でも使っているような状態であれば、それだけでセキュリティリスクは格段に高くなります。

すでにニュースなどで実例が報道されていますが、自宅使用でウィルス感染したPCがそのまま業務用ネットワークに接続されてウィルス感染が広がり、業務どころではなくなっていく様を想像してもらえれば、その被害の甚大さがご理解いただけるのではないでしょうか。

入退室の管理が甘い職場であれば、持ち込みPCによる危険性はより高くなるため早急に見直しを行うべきで、物理的に勝手にネットワークへ接続させない仕組みを考える必要があります。ネットワーク接続口は最低限のものだけにし、組織外の人間が勝手に接続できないような位置にスイッチングハブを設置するなどの対策を行うべきでしょう。構成上難しいのであればDHCPによるIP割り当てを使用しないようにするだけでも危険性を低減できます。

また、無線ネットワークに関しても同様のことが言えます。モバイル端末の普及とともに無線ネットワークを導入する組織が増えてきていますが、有線ネットワークと比較してセキュリティが甘いことが多く、設定次第では容易に内部ネットワークへのアクセスを許してしまうので、使用するのであれば可能な限りセキュリティを強固にしなくてはなりません。

無線ネットワークのセキュリティというと、アクセスポイント(親機)とクライアント(子機)の間の通信を暗号化することでやり取りされている情報の内容を秘匿することが基本的な対策となりますが、その暗号化の強度が見落としがちな弱点になっているケースがあり、確認しておく必要があります。

とくに古い無線ルータ、アクセスポイントなどに採用されていることが多いWEP (Wired Equivalent Privacy)を暗号化方式として使用している場合がこれに該当します。WEPは容易に解析することができてしまうほど現在では暗号強度が弱く、重要なデータを取り扱うのであれば可能な限り使用を避けるべきで、なるべくWPA2(Wi-Fi Protected Access 2)など暗号強度の高い最新規格に対応した製品を利用することをお勧めします。

これらの対策を行った上で有線・無線ネットワーク共にファイアウォールやルータによるアクセスコントロールを行い、極力使用しない通信を閉じるなどしてセキュリティを高めておく必要があります。

参考:無線LAN利用環境のための運用上のセキュリティ対策

野放しにしてはいけない

ファイアウォールやルータでアクセスコントロールする際の盲点として、内部ネットワークから発生する通信については甘くなりがちなところが挙げられます。

「管理ネットワーク内だから…」などの理由で、必要ない通信を通過させてないでしょうか。セキュリティを考慮するのであれば、管理外ネットワークからの通信と同様に、管理者が許可していない通信を可能な限り遮断することが前提で、そこからホワイトリスト形式で通信を許可していくべきです。

制限を行うと「○○ができないから通信できるよう許可してほしい」というユーザが出てくることも当然予想されます。そういった時のために、許可申請手順の作成と周知を行う必要があるので、今の段階で用意されていないようであれば、準備をしておきましょう。もちろん、申請をそのまま承認するのでは意味がないので、内容を確認した上で、申請理由に問題がないか、管理上問題が発生しないかを判断しなければなりません。

管理するネットワークが制限なしで野放し状態だった場合には、制限を行うことに対する理解を得る必要があるため、経営陣など上司に危険性を説明し、許可を得た上で環境作りをしたほうが現場の理解を得やすいと思われますので、状況に応じて対応してください。

ユーザを無条件に信用してはいけない

ネットワークを利用するユーザは基本的に制限されることを望んでいません。管理者は危険性を減少させるために制限を行いますが、そもそもユーザの多くは被害を受けると思っていないのが現状です。

事実、2008年2月21日にSymantecより発表された一般ユーザのオンライン生活レポートによると、基本的なセキュリティ対策(ウィルス対策、セキュリティパッチの適用)は普及していますが、パスワードを頻繁に変更したり、信頼できるサイトのみを閲覧しているといった対策を実施しているユーザはまだ少数派であることが見て取れます。どうやら個人情報の送信などには注意を払う反面、「まさか自分は被害に遭わないだろう」と考える国民性が日本人にはあるようで、その点がセキュリティの甘さにつながっている印象を受けます。

参考:Symantec ノートン・オンライン生活レポート 第1号(PDFファイル)

そもそもWindowsのセキュリティアップデートすら定期的に実行していないといったような、ユーザのセキュリティに対する意識が極端に低い場合には、管理者がセキュリティ更新と、マイクロソフトの推奨するセキュリティ設定を行っているか検査することができるWindows用のツールであるMBSA:Microsoft Baseline Security Analyzerや、配布可能な更新ファイルの種類やクライアントPCの管理能力が大幅に強化されているWSUS:Windows Server Update Servicesなどの導入も検討する価値があるでしょう。どちらもマイクロソフトのWebサイトより無償ダウンロードが可能です。

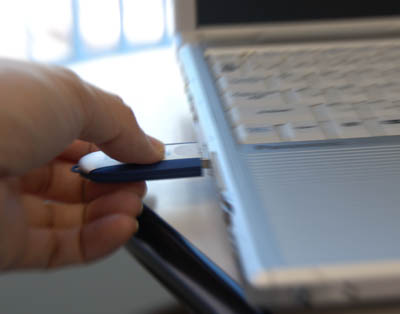

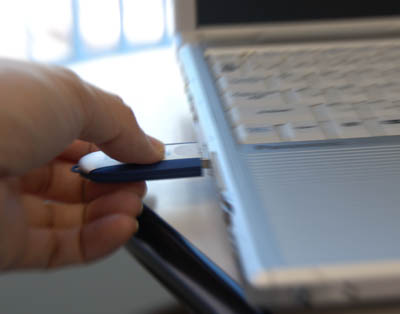

また、ネットワーク利用だけではなく、PCへの物理的なアクセスにも気をつけましょう。とくに、安価で大容量なことから普及率が非常に高いUSBメモリをはじめとするリムーバブルメディアの取り扱いには注意が必要です。持ち運びが容易で、取り扱いに優れていることからよく使用されていますが、誰でも勝手に持ち込めて使用することができる環境では危険性が非常に高いです。とくに私用データを混合している場合は、持ち込みPCを勝手にネットワークへ接続されることと同レベルの危険度といっていいでしょう。

先日、トレンドマイクロが発表した2008年2月度のウィルス感染被害レポートによると、USBメモリ経由のウィルス感染拡大が顕著であり、リムーバブルメディアとして取り扱われるUSBメモリ内のファイルを自動実行させるための“autorun.inf”という設定ファイルを悪用し、USBメモリを差し込んだ段階で自動的にウィルスを実行させる手法が増加していると発表されました。基本的には差し込んだPCが感染するのですが、感染後に使用された別のUSBメモリにも感染するなど、被害を広げる傾向にある模様です。中には悪意あるWebサイトへ勝手に接続し、不正なファイル(プログラム)をダウンロードする機能を持ったものもあるようで、注意が必要となります。

参考:トレンドマイクロ2008年2月度のウィルス感染被害レポート

基本的にはウィルス対策製品の定義ファイルを随時最新のものにしておくことで、大半を防ぐことが可能となりますが、それだけでは不十分なので次のような対策を取ることが必要です。

- 使用できる外部メディアを制限

- リムーバブルメディアの自動実行機能を停止

可能であれば外部メディアの使用を禁止するのが一番確実ですが、全面的に禁止するのでは業務に支障をきたすこともあるでしょう。そのため、制限として管理者が提供するもののみを許可を受けて使用するという形にするのが望ましいといえます。もちろん持ち帰りなどは許可しません。つまり、外部メモリの取り扱いに関する組織内ルールを作成し、徹底させることが重要となってきます。

扱うデータにもよりますが、紛失などによるリスクが増加することも懸念されるので、外部メディアも業務用PCと同様に、自宅への持ち帰りなどを許可しない体制を作ることが、安全性を高めることにつながってきます。業務上どうしても持ち出さなければならないのであれば、別途データの暗号化などを検討する必要があるでしょう。

組織内で使用するPCにおけるセキュリティ設定のあり方など、リスク全般の管理について情報セキュリティポリシーとしてとりまとめ、宣言および周知徹底することができれば、組織内ユーザのセキュリティは間違いなく高まります。

今回のまとめ

今回はクライアントを管理上の問題点を取り上げました。簡単にまとめると、以下の点に注意が必要となります。

- 誰でも簡単に接続できるネットワークほど危険

- 管理内ネットワークにも厳重なアクセスコントロールを

- ユーザまかせのセキュリティ対策ではなく、管理も考慮に

- 物理的なアクセスには要注意

次回は、サーバ管理をする上で注意すべき事象を紹介します。