前回は、

これらのLDAPの操作手順は、

このほか、

今回は、

ldpツール

ldpツールとは、

ldpツールは主に動作上のテストやトラブルシュートで利用されます。実際に利用される一例として、

ldpでLDAPを検索する

LDAPツールでアカウント情報を検索するには、

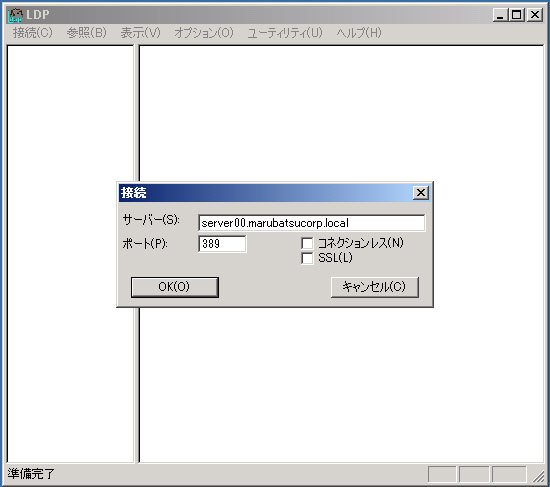

① メニューバーの

[接続]→ [接続] を選択します。

② [サーバー]

欄にドメインコントローラの名前またはIPアドレスを入力し、 [OK]をクリックします。 ③ 再度メニューバーの

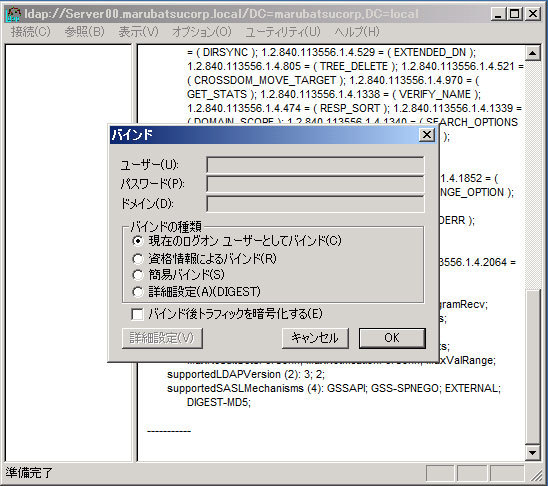

[接続]→ [バインド接続] を選択します。 ④ [バインドの種類]

欄で [現在のユーザーとしてバインド] を選択し、 [OK]をクリックします。

なお、

ローカル上のLDAPにアクセスする場合、 手順③から行っても問題はありません。 接続やバインドに成功すると、

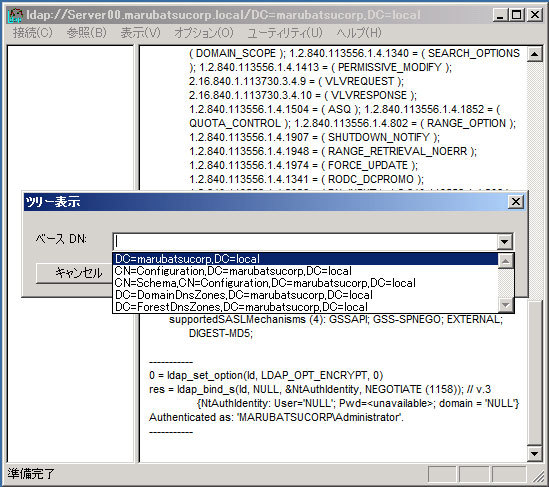

RootDSEに関する情報や、 認証に利用したユーザ名が表示されます。もしうまくいかなかった場合、 一番最後にLDAPエラーメッセージが表示されますので、 バインドできなかった原因を、 エラーメッセージをもとに確認します。問題がなければ、 接続するエントリ (ツリー) を指定します。ツリーの設定は次のとおりです。 ⑤ メニューバーの[参照]-[ツリー]を選択し、

リストボックスから[DC=marubatsucorp,DC=local]を選択します。

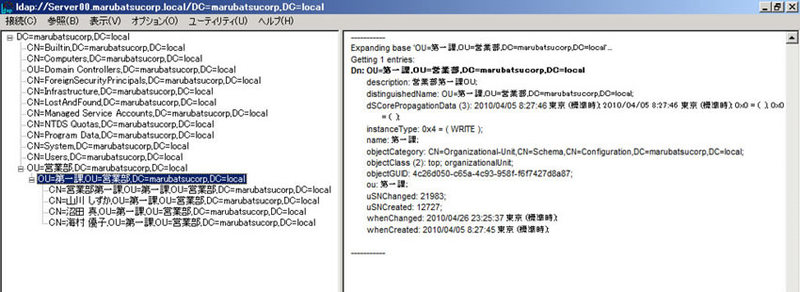

この状態で左ウインドウのツリー階層をクリックするだけで、

オブジェクト情報や属性内容が右ウインドウに表示されます。

この操作は1つのオブジェクトに対して行いますが、

複数のユーザアカウントのオブジェクト情報を表示したい場合、 検索を行うことで実現できます。検索の操作は次のとおりです。 ⑥ メニューバーの

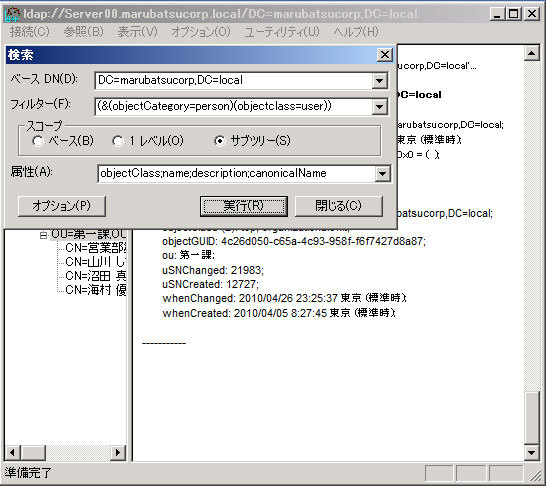

[参照]→ [検索] を選択し、 画面上で次のように入力して[実行]をクリックします。 ベースDN [DC=marubatsucorp,DC=local] フィルタ [(&(objectCategory=person)(objectClass=user))] スコープ [サブツリー] 属性 [objectClass;name;description;canonicalName]

「ベースDN」 はLDAP検索のベース (基本) となるエントリを指定することで、 ベースDNを頂点とするツリーの配下を検索対象とします。 「フィルタ」 は特定の属性の値を指定することで、 その値を含むオブジェクトを抽出します。 「スコープ」 は (ベースDN配下の) 検索の範囲を指定するもので、 「ベース」 は指定したコンテナのみ、 「1レベル」 は1階層の範囲のみ、 「サブツリー」 は再帰的に階層を検索します。 「属性」 は検索結果となる各オブジェクトが表示される際、 表示される属性を指定します。 検索を行うと、

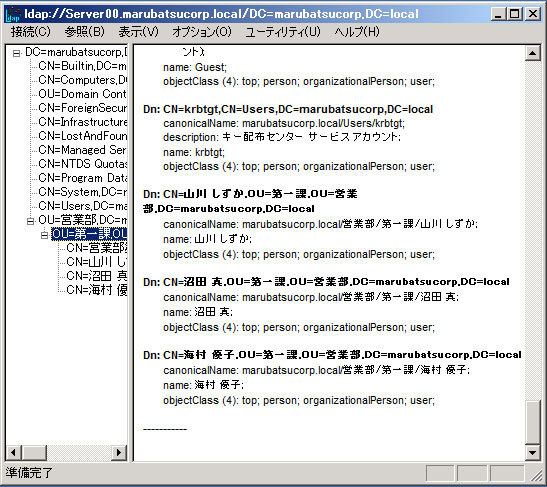

右ウインドウに検索結果となる、 該当オブジェクトのDNとcanonicalName、 description、 name、 objectClass属性が表示されます。ここでは、 フィルタの条件に 「objectCategoryにpersonを含み、 かつobjectClassにuserを含む」 と設定したので、 「personカテゴリに所属しuserクラスのオブジェクトである」 ユーザアカウントが検索対象となります。

LDAP検索のポイントは

LDAPのフィルタ条件は、

| = | 等しい |

|---|---|

| >= | 以上 |

| <= | 以下 |

| & | かつ |

| | | または |

| ! | 等しくない |

(&(objectCategory=computer)(primaryGroupID=516))

ドメインコントローラを検索する

(&(&(objectCategory=person)(objectClass=user))(!lastlogon=0)(lastPwdSet=0)))

新規作成でない利用中のユーザアカウントで"ユーザーは次回ログオン時にパスワード変更が必要"がチェックされたものを検索する

(&(objectCategory=computer)(lastlogon<=129163356000000000))

コンピュータオブジェクトで最終ログオン日時が2010/04/22 0:00:00以前のものを検索する

(&(&(objectCategory=person)(objectClass=user))(userAccountControl:1.2.840.113556.1.4.803:=2))

ユーザオブジェクトでアカウントが無効なものを検索するldpツールでオブジェクトを追加する

ldpツールでは、

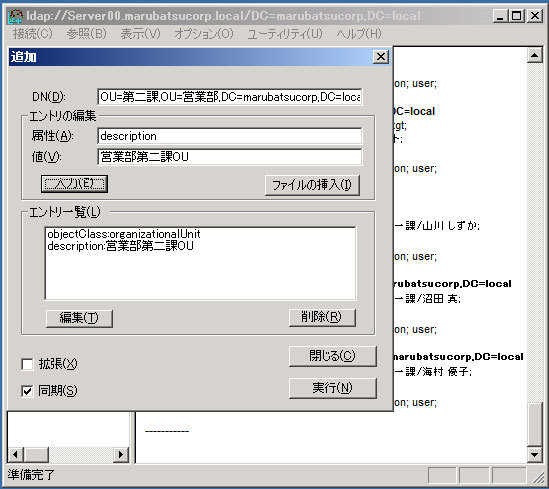

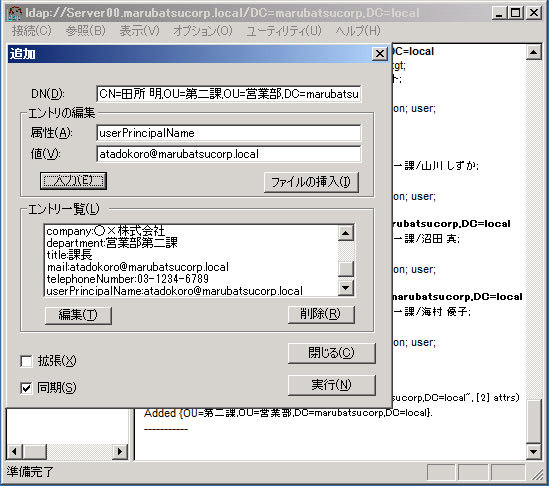

①メニューバーの

[参照]→ [子の作成] を選択し、 DN:[OU=第二課,OU=営業部,DC=marubatsucorp,DC=local]と入力します。 ②

[エントリの編集] に次の設定をし、 [入力]をクリックします。 属性 値 [objectClass] [organizationalUnit] [description] [営業部第二課OU] ③

[エントリ一覧] に②の内容があることを確認して、 [実行]をクリックします。

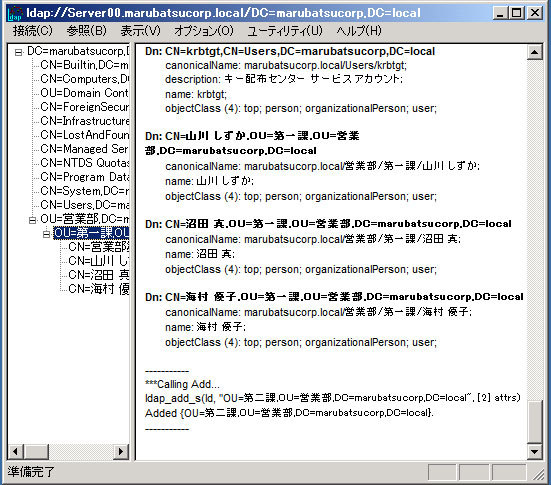

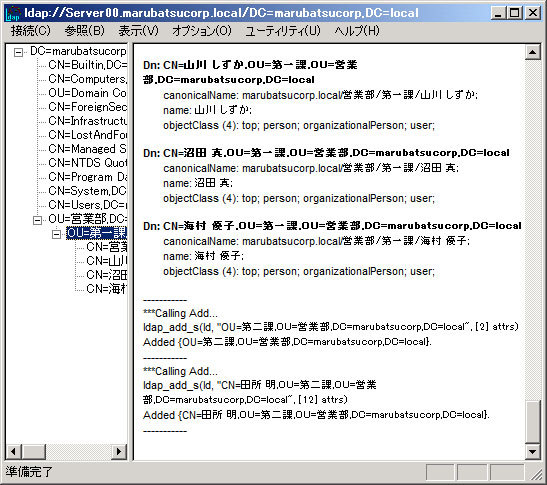

この操作で右ウインドウに"***Call Add..."という結果が表示されれば、

OUが作成されています。

続いてユーザアカウントを作成する手順に移ります。

④

[子の作成] 画面で、 DN:[CN=田所 明,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local]と入力します。 ⑤

[エントリの編集] に次の設定を入力し、 1つずつ[入力]をクリックします。 属性 値 [objectClass] [user] [description] [営業部第二課ユーザー] [saMaccountName] [atadokoro] [diplayName] [田所 明] [sn] [田所] [givenName] [明] [company] [○×株式会社] [department] [営業部第二課] [title] [課長] [mail] [atadokoro@marubatsucorp. local] [telephoneNumber] [03-1234-6789] [userPrincipalName] [atadokoro@marubatsucorp. local] ⑥

[エントリ一覧] に⑤の内容があることを確認して、 [実行]をクリックする。

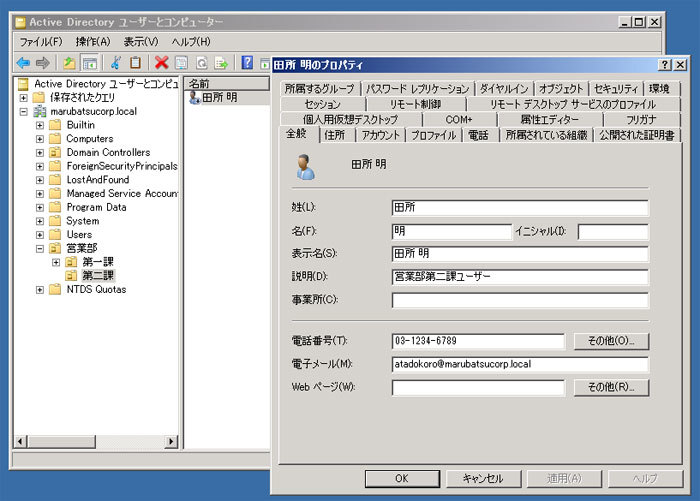

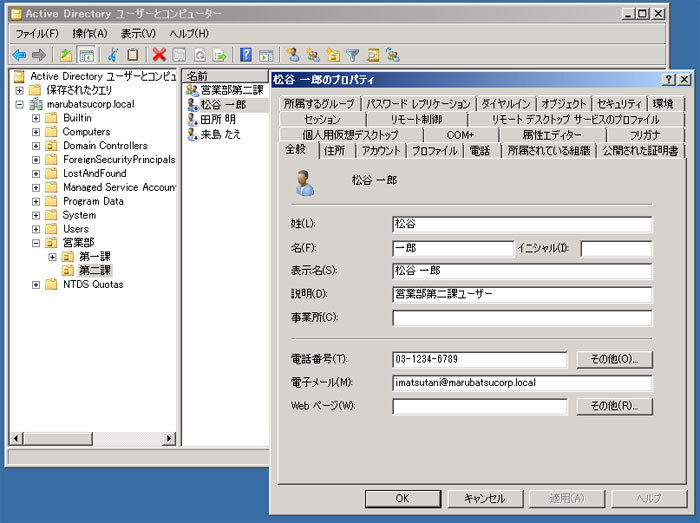

OUの時と同じく右ウインドウに成功した旨の結果が表示されれば、

ユーザアカウントが作成されているはずです ([Active Directoryユーザーとコンピューター] スナップインからでも確認できます)。

①必要なCSVファイル

(リスト1) を用意します。最初の行に必要な属性の名前を、 2行目以降に属性に設定する値を記載します (設定しない値は空欄とします)。ここでは、 [営業部第二課] OU、 その中に置く [田所 明] [松谷 一郎] [来島 たえ] の3ユーザと [営業部第二課] グループのアカウントを設定します。 リスト1 import. csv DN,objectClass,description,saMaccountName,displayName,sn,givenName,company,department,title,mail,telephoneNumber,userPrincipalName,member "OU=第二課,OU=営業部,DC=marubatsucorp,DC=local",organizationalUnit,営業部第二課OU,,,,,,,,,,, "CN=田所 明,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local",user,営業部第二課ユーザー,atadokoro,"田所 明",田所,明,○×株式会社,営業部第二課,課長,atadokoro@marubatsucorp.local,03-1234-6789,atadokoro@marubatsucorp. local, "CN=松谷 一郎,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local",user,営業部第二課ユーザー,imatsutani,"松谷 一郎",松谷,一郎,○×株式会社,営業部第二課,主任,imatsutani@marubatsucorp. local,03-1234-6789,imatsutani@marubatsucorp. local, "CN=来島 たえ,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local",user,営業部第二課ユーザー,tkurushima,"来島 たえ",来島,たえ,○×株式会社,営業部第二課,課長代理,tkurushima@marubatsucorp. local,03-1234-6789,tkurushima@marubatsucorp. local, "CN=営業部第二課,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local",group,営業部第二課グループ,営業部第二課,,,,,,,,,,"CN=田所 明,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local;CN=松谷 一郎,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local;CN=来島 たえ,OU=第二課,OU=営業部,DC=marubatsucorp,DC=local" ちなみに、

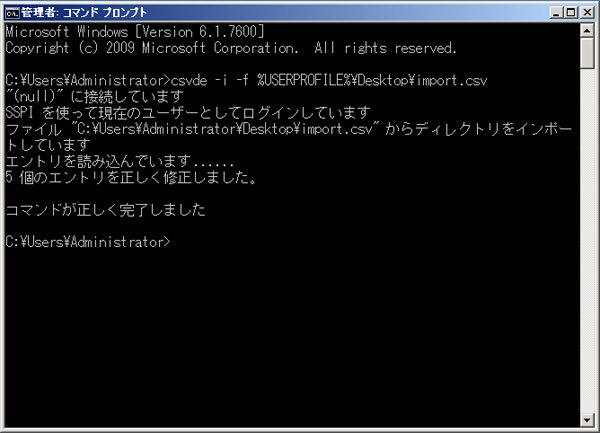

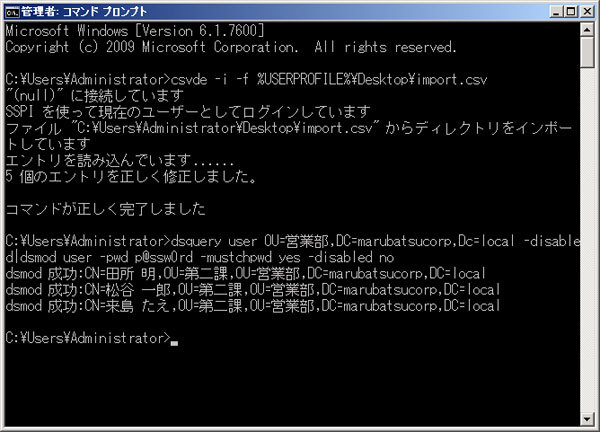

member属性はセキュリティグループオブジェクトの属性のひとつで、 そのグループがメンバとしているユーザや他のグループが登録されます。 ②コマンドプロンプトから以下のコマンドを実行します。ここでは、

ログオンしているユーザのデスクトップ上にimport. csvがあるものとします。 csvde -i -f %USERPROFILE%\Desktop¥import.

csv

コマンドが成功すると

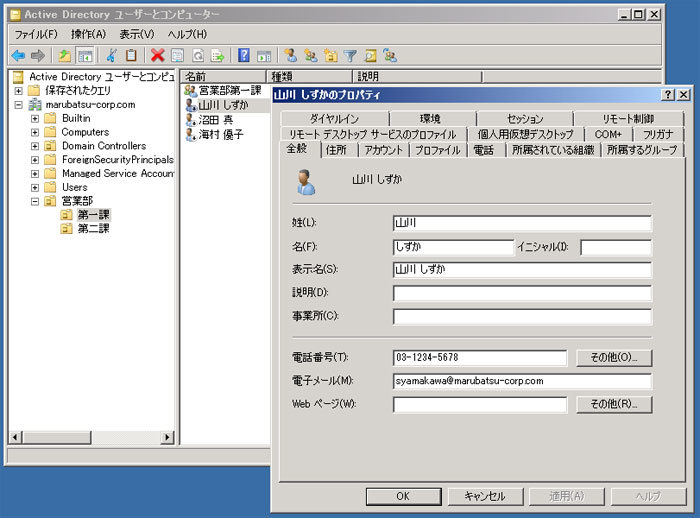

「5個のエントリを正しく修正しました。」 と表示されます。 [Active Directoryユーザーとコンピューター] スナップインから、 内容が正しくインポートされていることを確認できます。

また上述したとおり、

この状態ではユーザアカウントは無効の状態で設定されます。アカウントにパスワードを設定し、 これを有効にするためには、 次のコマンドを実行するといいでしょう。このコマンドは, dsquery userコマンドでアカウントとして無効なオブジェクトを抽出し, パイプライン (¦) を使ってdsmod userコマンドに引き渡すことで, パスワードの設定とアカウントの有効化を行っています。 dsquery user OU=営業部,DC=marubatsucorp,Dc=local -disabled|dsmod user -pwd p@ssw0rd -mustchpwd yes -disabled no

なお、

csvdeコマンド

多数のユーザアカウントをActive Directoryに登録する場合、

csvdeコマンドは、

csvdeコマンドでは、

また、

csvdeコマンドを使って、インポートを行う

csvdeコマンドを使って、

なお今回は必要ありませんが、

dsquery * OU=営業部,DC=marubatsucorp,Dc=local -filter "(&(&(objectCategory=person)(objectClass=user))(userAccountControl:1.2.840.113556.1.4.803:=2))"|dsmod user -pwd p@ssw0rd -mustchpwd yes -disabled no

csvdeを使って、別の環境からエクスポートした内容をインポートする

csvdeコマンドでは、

たとえば、

csvde -d "OU=営業部,DC=marubatsucorp,DC=local" -s server00 -b administrator marubatsucorp.local * -r "(|(&(objectCategory=person)(objectClass=user))(objectClass=group)(objectClass=organizationalUnit))" -o userAccountControl,dSCorePropagationData -m -u -c marubatsucorp.local marubatsu-corp.com -f export.csv && csvde -i -u -c DC=marubatsucorp,DC=local DC=marubatsu-corp,DC=com -f export.csv

まず

csvde -dオプションではエクスポートするベースDNを指定します。

-sオプションでは接続先のドメインコントローラ名を、

-rオプションはエクスポート対象となるオブジェクトをLDAPクエリ形式で指定し、

-oオプションはエクスポート一覧から除外する属性を指定するもので、

-mオプションはSAMロジックを有効するというオプションで、

-uオプションはデータをUnicodeとして扱うという意味で、

後半部分ですが、

コマンドを実行して成功したら、

次回は、

Active Directoryに関する技術情報:

- Microsoft TechNet Active Directory TechCenter

- URL:http://

technet. microsoft. com/ ja-jp/ activedirectory/ default. aspx

- Microsoft Active Directory 機能概要ページ

- URL:http://

www. microsoft. com/ japan/ ad/