KARL - Kernel Address Randomized Link

先日公開されたOpenBSD 6.

カーネルをカスタマイズでもしない限り、

このため、

MD5値を計算するコマンド部分だけを抜き出すと次のようになります。

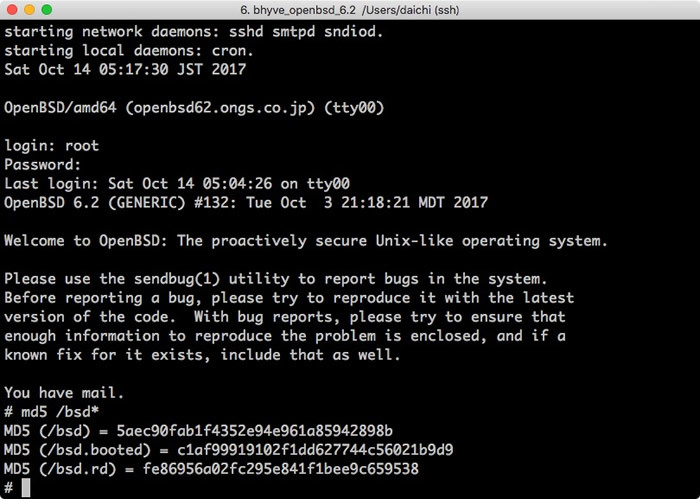

# md5 /bsd* MD5 (/bsd) = 5aec90fab1f4352e94e961a85942898b MD5 (/bsd.booted) = c1af99919102f1dd627744c56021b9d9 MD5 (/bsd.rd) = fe86956a02fc295e841f1bee9c659538 #

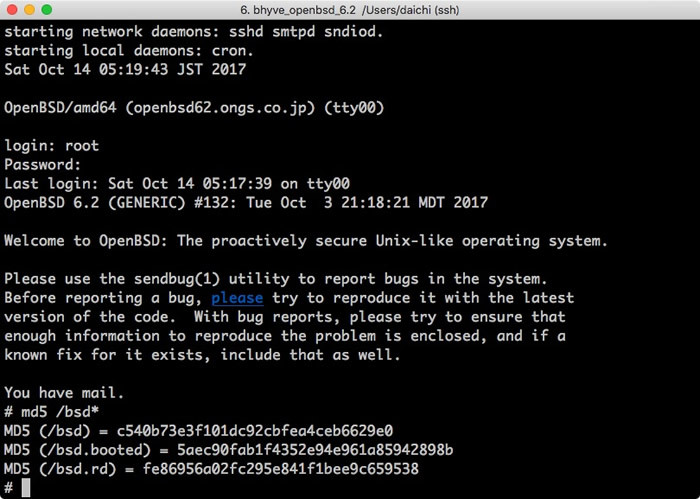

# md5 /bsd* MD5 (/bsd) = c540b73e3f101dc92cbfea4ceb6629e0 MD5 (/bsd.booted) = 5aec90fab1f4352e94e961a85942898b MD5 (/bsd.rd) = fe86956a02fc295e841f1bee9c659538 #

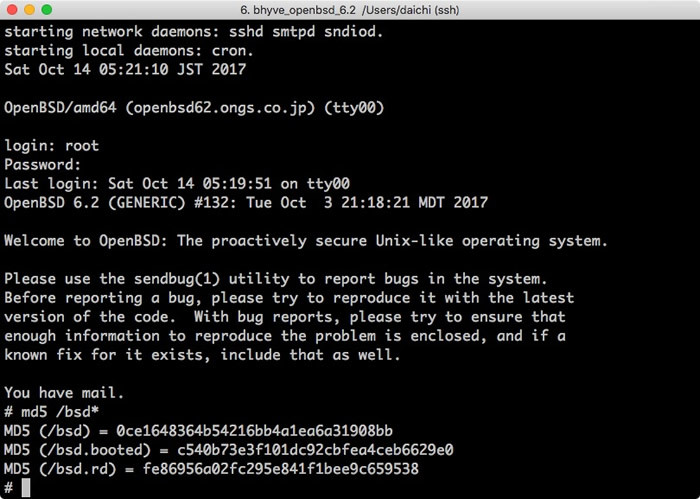

# md5 /bsd* MD5 (/bsd) = 0ce1648364b54216bb4a1ea6a31908bb MD5 (/bsd.booted) = c540b73e3f101dc92cbfea4ceb6629e0 MD5 (/bsd.rd) = fe86956a02fc295e841f1bee9c659538 #

/bsdと/bsd.

| 回数 | /bsdのMD5値 |

|---|---|

| 1回目 | 5aec90fab1f4352e94e961a85942898b |

| 2回目 | c540b73e3f101dc92cbfea4ceb6629e0 |

| 3回目 | 0ce1648364b54216bb4a1ea6a31908bb |

| 回数 | /bsd. |

|---|---|

| 1回目 | c1af99919102f1dd627744c56021b9d9 |

| 2回目 | 5aec90fab1f4352e94e961a85942898b |

| 3回目 | fe86956a02fc295e841f1bee9c659538 |

/bsd.

- /bsdでシステムを起動

- /bsdを/bsd.

bootedへコピー - /bsdを新しく作成

カーネルの既知の構造を利用することでセキュリティ脆弱性を突くといった攻撃が行われますが、

この機能がOpenBSD以外のオペレーティングシステムでも取り込まれていくのかは今の段階だとわかりません。今後の展開が注目されるところです。

FreeBSD勉強会

12月7日(木)19:00~ 第68回 内容検討中(ヴァル研 セミナールーム)

内容は検討中です。参加登録はこちらから。

FreeBSD勉強会 発表者募集

FreeBSD勉強会では発表者を募集しています。FreeBSDに関して発表を行いたい場合、