2月は、いわゆるシステム基盤に関する脆弱性等は少なかったように感じておりますが、一方で翻訳サービスにかかったデータの漏えいやセキュリティソフトウェアの不具合に起因するシステム不具合など、出くわすとイラつくトラブルが散見された感があります。

情報が残る翻訳サイト

この騒ぎは、翻訳サイトの一つであるhttp://ja.ilovetranslation.com/から、これまで翻訳されたと思われる文章が残存しているところに起因しています。さらにその情報を、検索エンジンのクローラが拾ってしまって外部から参照可能になっていることも騒ぎに拍車をかけているものと思われます。

ビジネス文書で多用される表現と「ilovetranslation.com」を併せて検索すると、その様子がよくわかります(本稿では述べませんが)。

しかしその一方で、これは実は利用者側のミスなのではないか? という指摘もなされています。

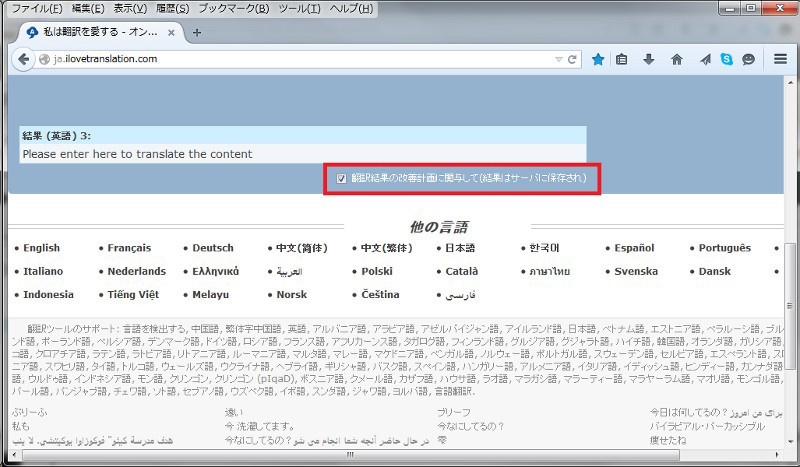

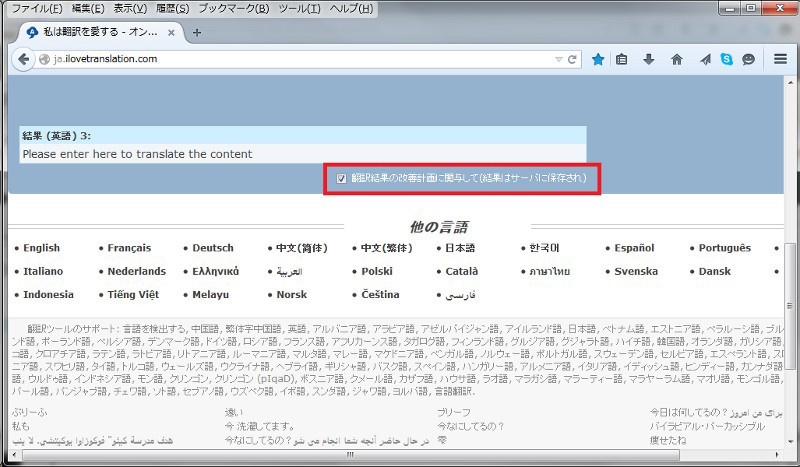

以下はhttp://ja.ilovetranslation.com/にアクセスした際の画面ですが、この画面中には(わかりにくいものの)「翻訳に関する情報を保存する」にチェックが入っています。

図1 「翻訳に関する情報を保存する」にチェックが入っている

このチェックを外したところで本当に保存されないとも言えないのですが、わかりにくいもののチェックする箇所があるので、もしかすると利用者のミスではないかとも考えられます。

ちなみに筆者が翻訳を行うときは、翻訳サイトの利用は最小限にとどめるとともに、翻訳対象は限りなく一般的な言い回しを確認するにとどめています(メール全体を翻訳させるなど、少なくとも私はこわくて出来ません)。

本件については、あたりまえの結論しか出ないのですが、漏えいしちゃ困るような文章の翻訳は、オンラインの無償サービスに委ねるのではなく、手間はかかっても自力で翻訳するか、業者さんに翻訳してもらうのが良いと言えます。

はた迷惑なSuperfishプリインストール

この騒ぎは、PCメーカから出荷された状態のプリインストールOSに、アドウェアSuperfishがプリインストールされていたという件になります。

PCメーカが販売するPCには、OEM版のWindowsが入ってることが多く、OS以外にも多くのソフトウェアが含まれることもありますが、その中に迷惑なアドウェアが含まれていたところに端を発します。

現在は、PCメーカによるSuperfishのアンインストール方法も公開されていますが、Superfishが面倒な(そして騒ぎになった)ポイントは多く存在します。例えばですが、Superfishとともに、Superfishが使うルートCA証明書とその秘密鍵もいっしょにインストールされていたこと、Superfishそのものが脆弱であること、そして秘密鍵が割れてしまったことなどがその大きなポイントになると言えます。

普通のマルウェアがルートCA証明書などを被害者のPCにインストールしようとすると、Windowsの場合は証明書ストアへの証明書格納が必要になってきます。この操作はそれなりに面倒なのですが、今回の場合はプリインストールされた状態でPCが出荷されたため、ユーザが何もしてなくてもPCが該当機種である場合には、すでに当該証明書がPCに入っていることになります。

そして、秘密鍵が割れてしまったことで、偽造証明書を作り放題になってしまったこと、そして脆弱なソフトウェアであることが判明したため、攻撃者の攻撃経路の1つとなってしまう懸念があるというのも、本件が面倒であることに拍車をかけています。

Superfishの本来の通信先はすでに閉鎖されているとのことですが、Superfishそのものに脆弱性があり、入れてるだけで危険という代物です。

セキュリティソフトウェアのトラブル

2月のまとめの最後は、セキュリティソフトウェアのトラブルです。

具体的には、シマンテック社がリリースしているセキュリティソフトウェアの一部に、Internet Explorerが使えなくなるバグを持つものがあったというのが本件になります。

現在は対処も完了しているようですが、たまにセキュリティソフトウェアでこういう事案が発生することがあります。留意しろといわれてもなかなか留意は難しいのかもしれないですが、システムの復元ポイント等を作っておくことで、何かあってもその前の状態に戻せることもあるので、自己防衛を怠りなく。

最後に~2月1日~3月18日は、サイバーセキュリティ月間

昨年までは、2月を情報セキュリティ月間と位置付けておりましたが、今年からは少し期間が延長され、2月1日~3月18日(さ(3)い(1)ばー(8)だそうです)をサイバーセキュリティ月間として各種イベントが実施されていました。

来年以降も同じ日程で実施されることが想定されますので、ぜひいろんなイベントに参加してみて、自分に合う分野を見つけてみてください。