2017年11月は、

今月は、

Microsoft Office 数式エディタのスタックオーバーフロー脆弱性~CVE-2017-11882

11月15日の定期アップデートの中で、

- CVE-2017-11882 | Microsoft Office のメモリ破損の脆弱性

- https://

portal. msrc. microsoft. com/ ja-jp/ security-guidance/ advisory/ CVE-2017-11882

この脆弱性、

しかし、

ばらまき型攻撃メールで悪用されるもの~悪意あるURL、Officeのマクロ、脆弱性

筆者が見る限り、

悪意あるURLは

発見者による脆弱性のデモ~最新版Windowsと最新版Officeの組み合わせでも起こる

本脆弱性は、

以下のURLが脆弱性解説サイトです。

- Skeleton in the closet. MS Office vulnerability you didn’

t know about - https://

embedi. com/ blog/ skeleton-closet-ms-office-vulnerability-you-didnt-know-about

以下の3種類の環境で、

- Windows 7 Professional + Microsoft Office Professional Plus 2010

- Windows 8.

1 Enterprise + Office Professional Plus 2013 - Windows 10 Pro + Office Professional 2016

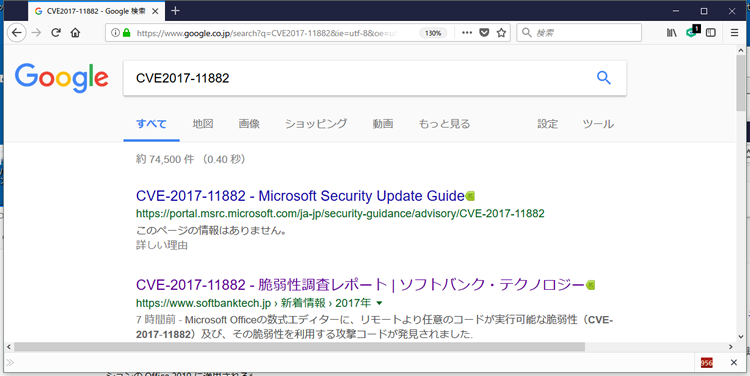

PoCの探し方~何も考えずに「CVE番号」でGoogle検索するだけで見つかる

今回の脆弱性に対応したPoCは、

留意しなければならないのは、

今回はあえて掲載した画面には含めてませんが、

ざっと見た限り、

今回の脆弱性に限らず、

eqnedt32.exeの存在確認~whereコマンドを使おう

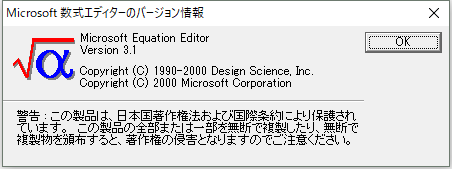

「見たことない」

C:\>where /R C:\ eqnedt32.exe

筆者の環境では、

C:\Program Files (x86)\Microsoft Office\root\VFS\ProgramFilesCommonX86\Microsoft Shared\EQUATION\eqnedt32.exe

ためしにこのプログラムを起動して、

表示される年が非常に前なので、

C:\>dir "C:\Program Files (x86)\Microsoft Office\root\VFS\ProgramFilesCommonX86\Microsoft Shared\EQUATION\eqnedt32.exe"

ドライブ C のボリューム ラベルは Windows です

ボリューム シリアル番号は 9CFE-0819 です

C:\Program Files (x86)\Microsoft Office\root\VFS\ProgramFilesCommonX86\Microsoft Shared\EQUATION のディレクトリ

2017/11/19 18:17 552,680 eqnedt32.exe

1 個のファイル 552,680 バイト

0 個のディレクトリ 223,364,845,568 バイトの空き領域

脆弱性の影響を緩和するための策~数式エディター3.0を無効にする

何らかの理由で修正プログラムをすぐには適用できない場合、

- 数式エディター 3.

0 を無効にする方法 - https://

support. microsoft. com/ ja-jp/ help/ 4055535/ how-to-disable-equation-editor-3-0

EMETを有効にする方法もあるが、効果があるのはWindows 7の一部のASLR設定のみ

本脆弱性は、

しかしその設定が可能なのはWindows 7版のEMETを用いた場合であり、

また、

このような事情のため、

EMETによる対処を行うのはWindows 7限定であり、