2月は、

今月はその中から、

2月に公開された「DLL読み込みに関する脆弱性」の例

2018年2月は、

以下は、

- JVN#70615027:安心ネットセキュリティ (Windows版) のインストーラにおける DLL 読み込みに関する脆弱性

- JVN#04564808:

「フレッツ・ あずけ~る バックアップツール」 のインストーラにおける DLL 読み込みに関する脆弱性 - JVN#87403477:

「フレッツ v4/ v6アドレス選択ツール」 のアプリケーションおよびアプリケーションを含む自己解凍書庫における DLL 読み込みに関する脆弱性 - JVN#28865183:トレンドマイクロ株式会社製の複数の製品における DLL 読み込みに関する脆弱性

「DLL読み込みに関する脆弱性」のCVSS評価

CVSSによる本件脆弱性の評価は、

- CVSS v3:基本値: 7.

8 - AV:L/

AC:L/ PR:N/ UI:R/ S:U/ C:H/ I:H/ A:H - ローカル脆弱性

(AC:L)、 難度は低い (AC:L)、 ユーザによる操作は必要 (UI:R) - 影響は、

操作ユーザの権限で及ぼす範囲に閉じる (S:U) - 機密性

(C)、 完全性 (I)、 可用性 (A)に対する影響は高 (C:H/ I:H/ A:H)

- AV:L/

- CVSS v2:基本値: 6.

8 - AV:N/

AC:M/ Au:N/ C:P/ I:P/ A:P - ネットワーク脆弱性

(AC:N)、 難度は中 (AC:M)、 認証は不要 (Au:N) - 機密性

(C)、 完全性 (I)、 可用性 (A)に対する影響は部分的 (C:P/ I:P/ A:P)

- AV:N/

「DLL読み込みに関する脆弱性」がトリガする前提としくみ

本件脆弱性は、

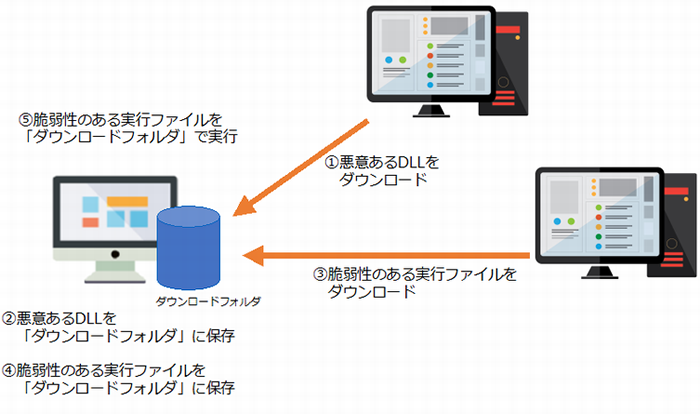

図中①~②は本件脆弱性がトリガされる前提、

「DLL読み込みに関する脆弱性」の原因

最近発見される本件脆弱性は、

以下の資料に、

本記事の図では

「DLL読み込みに関する脆弱性」の対策

本件脆弱性は、

ユーザ側で取れる自衛策

ユーザ側は、

- 新しくディレクトリ/

フォルダを作成する - 新しく作成したディレクトリ/

フォルダに、 ダウンロードした実行ファイル類をコピー/ 移動する - 新しく作成したディレクトリ配下の実行ファイルを実行する

すでに別のマルウェアなどにより、

開発側で取るべき対策

開発側が取るべき対策は、

- 自己解凍ファイルなど、

ダウンロードした実行ファイルをそのまま実行することを想定できる場合 自己解凍ファイルが利用する実行ファイルについて、

あらかじめ読み込まれるDLLを最小限にします。 - 開発側がプログラム実行のための環境を設定可能な場合

ダウンロードしたプログラムをそのまま実行するのではなく、

インストールを経て実行できるようにします。 - 配布するインストーラが実行ファイルになる場合

インストーラ作成プログラムを、

本件脆弱性について対処したものに変更し、 インストーラを実行ファイルではなく、 マイクロソフトインストーラ (MSI) 形式のものにします。

参考資料

筆者が見る限り、

対策を検討される際には、