2008ではActive Directoryの概念は変わらず大きな変化もありませんが、細かいところに手が届いたという印象を受ける新機能がいろいろあります。

読み取り専用ドメインコントローラ、ドメイン単位でしか設定できなかったパスワードポリシーの改善、日本語環境にはうれしい「ふりがな」機能など、「こうしてほしかった……」という思いが実現しています。順にご紹介していきましょう。

2008でActive Directoryと連携するようになった機能

2003までの「Active Directory」のサービスだけではなく、2008では他のさまざまなコンポーネントもActive Directoryと連携するようになりました。具体的には「Active Directory」という看板をつけたコンポーネントが合計5つ用意されています。従来の「Active Directory」は「Active Directoryドメインサービス(AD DS)」という名称となりました。

- ・Active Directoryドメインサービス(AD DS)

- 2003までのいわゆるActive Directoryのこと。セキュリティ性や柔軟性が強化されています。

- ・Active Directory証明書サービス(AD CS)

- 2003までの証明書サービスの後継版。特にエンタープライズ環境向けに機能が強化されました。

- ・Active Directoryフェデレーションサービス(AD FS)

- 2003のR2から提供されていたサービスの後継版。組織の違いを超えて認証の仕組みを連携します。

- ・Active Directoryライトウェイトディレクトリサービス(AD LDS)

- 2003までの「Active Directory Application Mode(AD AM)」の後継版。アプリケーション用の認証サービス。

- ・Active Directory Rights Management Services(AD RMS)

- Windows Rights Managements Services(RMS)をActive Directoryと統合したもの。ドキュメントの権限管理やコンテンツ保護などが実現できます。

RODCの役割と使い方

2008でのAD DSで目玉ともいえる新機能が、読み取り専用ドメインコントローラ(RODC)です。読み取り専用と聞くと、NT時代のBDCを思い出す方もいらっしゃるかもしれません。

そもそもRODCが生まれた背景として、ブランチオフィス(支店、支社)展開があります。本社のドメインコントローラ(DC)は厳重に管理されサーバルームに隔離されている場合が多いですが、ブランチオフィスではむき出しにサーバが置かれてしまっており、盗難などの危険が格段に高い場合が多く見受けられます。そしてそのマシンが盗まれてしまったことによって、全社の情報が漏洩してしまうという事態に発展する危険もあります。

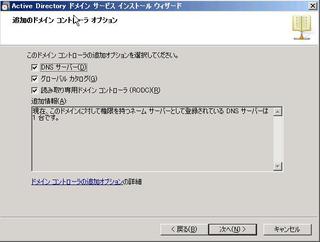

そこで、ブランチオフィスにはRODCを配置し、支店ユーザからのログオンなどの参照のみを処理させます。書き込みをさせないことによって、ユーザ削除や誤動作による間違った情報が本社のDCへレプリケートされてしまうといったことを防ぐことが可能となり、セキュリティ性を高めることが可能です。またこのRODCはServer Core上にインストールできるため、CoreのマシンをBitLockerで暗号化するといったさまざまな技術を組み合わせて、よりセキュアな状態を維持できます。

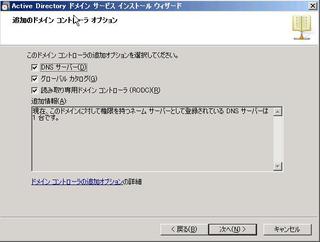

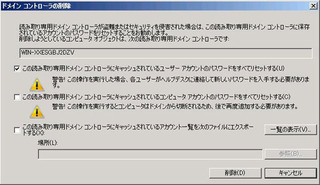

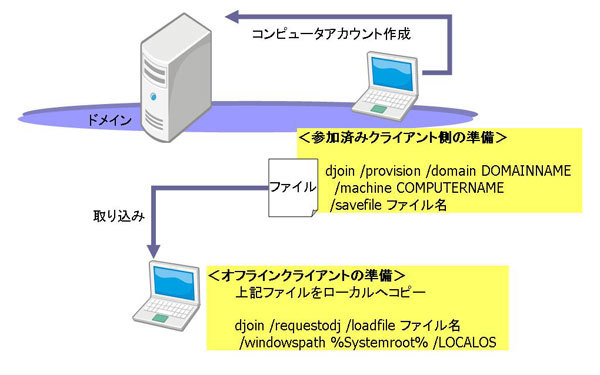

RODCのインストールは非常に簡単で、通常のDCと同じ「DCPROMO」を実行します。ウィザード内で「読み取り専用ドメインコントローラ」にチェックを入れることでRODCとなります。もちろん、ドメイン内の1台目のDCをRODCにすることはできません。

図1 DCをRODC(読み取り専用)としてインストール

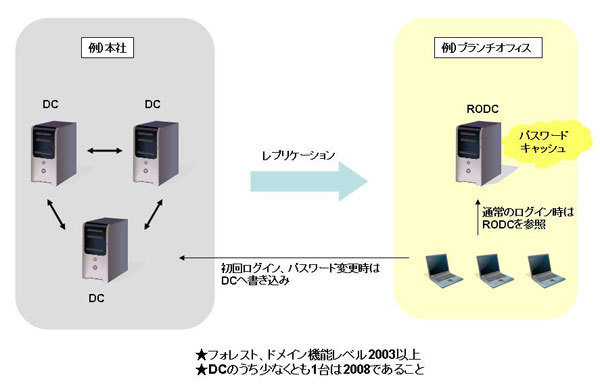

RODCを構成するにはいくつかの条件があります。

まずフォレストとドメインの機能レベルがWindows Server 2003以上となります。さらにそのなかで少なくとも1台は2008を実行しているドメインコトローラである必要があります。この2008がRODCの複製パートナーとなります。

また、同一サイト内の同一ドメインの中ではRODCは1台のみがサポートされています。複数のRODCの導入は、RODC同士の情報を共有しないのでサポートされていません。

図2 RODCの概要

RODCのレプリケーションは、書き込み可能な通常のDCからRODCへの一方向の複製となり、RODCディレクトリへの変更はできません。「Active Directoryユーザーとコンピュータ」などの管理ツールでユーザのプロパティを見ても、RODC上ではグレーアウトし、変更できない状態であるのがわかります。

また、RODCは資格情報(パスワード)をキャッシュします。ユーザの最初のログオンや、パスワード変更後のログオンの際にユーザのパスワードキャッシュはRODCに保存されます。この保存の対象となるユーザを管理者は選択することができるため、ブランチオフィスのメンバだけをキャッシュ保存の対象にすることができます。

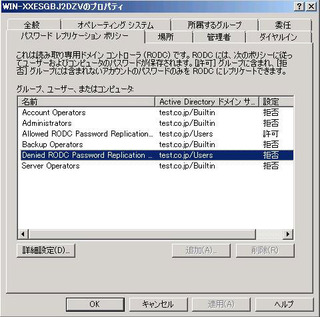

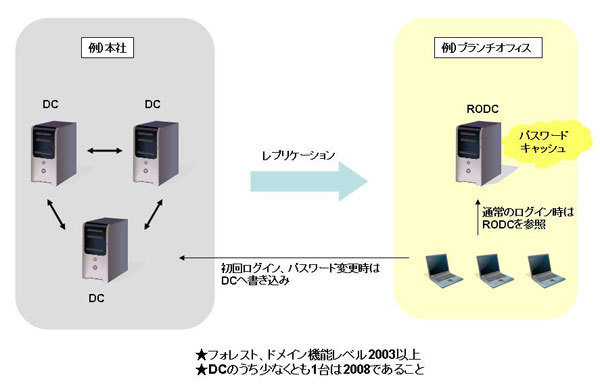

またパスワードキャッシュに関する組み込みグループも用意されており、このグループにユーザやグループを追加することで、RODCでの資格情報キャッシュを許可するか、拒否するかを実装できます。

- ・Allowed RODC Password Replication Group

- 資格情報(パスワード)キャッシュ許可用グループ。既定ではメンバが含まれていません。

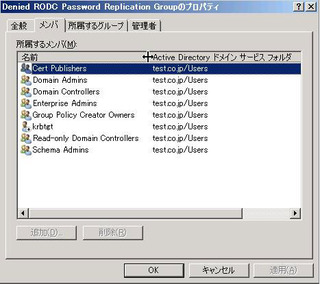

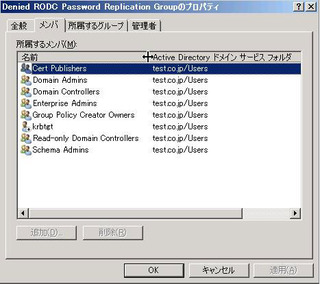

- ・Denied RODC Password Replication Group

- 資格情報(パスワード)キャッシュ拒否用グループ。既定でDomain AdminsやEnterprise Admins、Enterprise Domain Controllersなどのグループが登録されています。

図3 RODCパスワードキャッシュ利用ポリシーのグループ設定ダイアログ

図4 Denied RODC Password Replication Groupにデフォルトで含まれるグループ

図4 Denied RODC Password Replication Groupにデフォルトで含まれるグループ

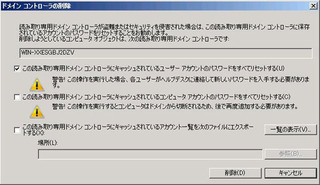

また、あってはならないことですが、RODCが盗難にあってしまった場合も、パスワード情報の漏洩が全社的に影響を与えることはありません。盗難後にRODCを「Active Directory ユーザーとコンピュータ」から削除した場合には、キャッシュしているユーザやコンピュータアカウントのパスワードはリセットされるため、不正なログインを防ぐことが可能となっています。

図5 RODCを削除する場合に出るダイアログ

「きめ細かなパスワードポリシー」とは

従来の2003までのActive Directoryの場合、パスワードポリシーはドメイン単位でのみ設定ができました。

たとえば、一般ユーザであっても管理者であっても、同じレベルでパスワードの長さや変更期間を設定する必要がありました。管理者だけは頻繁にパスワードを変えてセキュリティ性を高めたいと考える場合には、ドメインを分けるしかありませんでした。

2008では「きめ細かなパスワードポリシー」という機能によって1つのドメイン内でも複数のパスワードポリシーを定義することが可能となっています。対象となるオブジェクトは、ユーザオブジェクトやグローバルグループ単位で、コンピュータオブジェクトやOUは対象外となっています。

ただし、設定は少し手間がかかります。方法としてはADSIエディタ、もしくはLdifdeツールを使う2つが用意されています。

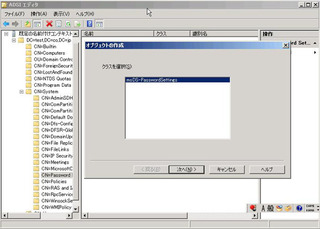

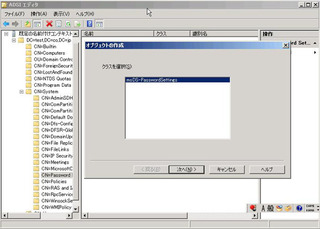

ADSIエディタを使う場合

- ①「adsiedit.msc」でエディタを起動

②ドメインに接続し、「CN=System」、「CN=Password Settings Container」を順に選択

③オブジェクトを作成し、「msDS-PasswordSettings」クラスを選択

④目的の属性を設定-

- 例:

msDS-MinimumPasswordLength(パスワードの長さ)

msDS-MaximumPasswordAge(パスワードの有効期限)-

- ⑤属性の編集から、適用するユーザやグループを選択

-

図6 ADSIエディタ

Ldifdeツールを使う場合

- ①以下のようなldifファイルを作成(一部省略)

-

dn: CN=PSO1, CN=Password Settings Container,CN=System, DC=dc1, DC=test, DC=com

changetype: add

objectClass: msDS-PasswordSettings

msDS-MaximumPasswordAge:-1728000000000 ※

msDS-MinimumPasswordAge:-864000000000 ※

……

msDS-PSOAppliesTo:CN=user1,CN=Users,DC=dc1,DC=test,DC=com

- ②次のコマンドをコマンドプロンプトで入力し、ldifファイルをインポートする

-

ldifde ?i ?f XXXXX.ldf

「ふりがな」機能とグループポリシーのキーワードフィルタリング

続けて細かい変更点ですが、とても便利だと感じた2つの機能をご紹介します。

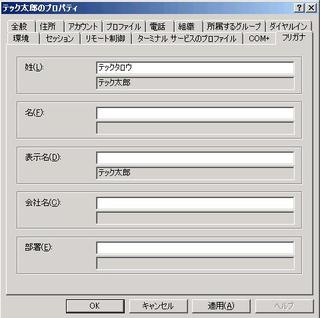

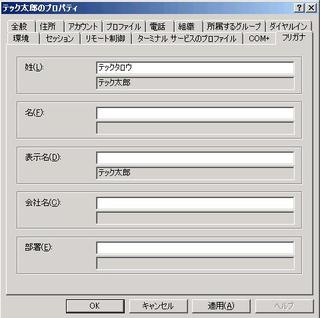

日本のActive Directory環境向けに「ふりがな」機能が追加されました。従来のActive Directoryではふりがなに対応していなかったために、正しくユーザオブジェクトを並べ替えることができなかったり、検索に手間取っていました。

2008ではユーザオブジェクトのプロパティに「フリガナ」タブが追加され、並べ替えや検索の対象となっています。

図7 ふりがなの設定

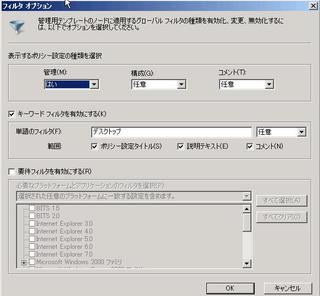

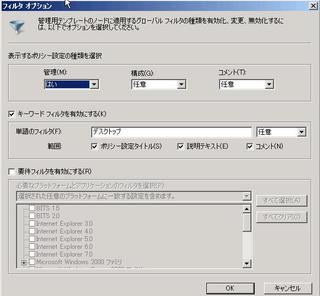

また、グループポリシー管理エディタ(gpedit)では、キーワードによるフィルタリングができるようになりました。GPOのタイトルや説明文などに対して、フィルタを実行できるので大量のGPOから設定したいオブジェクトを手早く見つけることが可能です。

図8 gpeditフィルタリング設定

フィルタを実行した場合には、各ポリシーのフォルダがフィルタ表示されていることがアイコンによってわかるようになっています。

図9 フィルタ実行後の表示

今回ご紹介した新機能の他にも「ディレクトリのアクセス監査」といった、オブジェクトに対する新旧2つの値をログとして残すことが可能となったり、AD DSが再起動できるようになっています。

2008 R2 Active Directoryの新機能

R2でのActive Directoryも便利なツールや機能が追加されています。

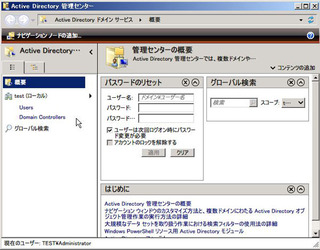

Active Directory管理センター

まずは「Active Directory管理センター」を紹介します。「Active Directory管理センター」は「Active Directoryユーザーとコンピュータ」ツールとは別に、Active Directoryオブジェクトを管理できるPowerShellベースの新しいツールです。Active Directoryのインストールと同時にインストールされますので特別な準備は必要ありません。

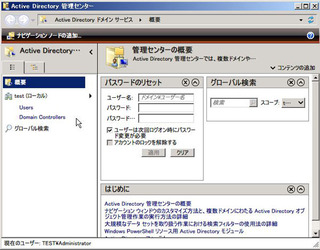

図10 Active Directory管理センター

画面は大きく3分割されています。左がナビゲーションウィンドウで、「リストビュー」と従来のツールと同じ「ツリービュー」の切り替えができます。真ん中はナビゲーションウィンドウで選択したオブジェクトの内容が表示され、その下はプレビューウィンドウとなっています。右はタスクウィンドウで、よく使用する機能が並びます。

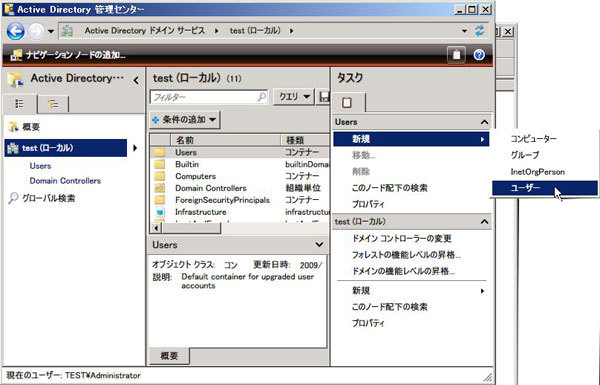

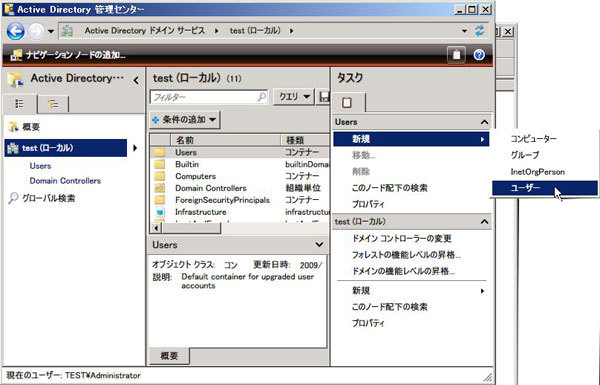

試しにUsersコンテナにユーザを作成してみましょう。右のタスクウィンドウから「新規」→「ユーザー」を選択します(図11)。

図11 新規ユーザの作成

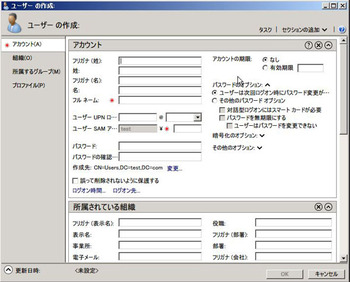

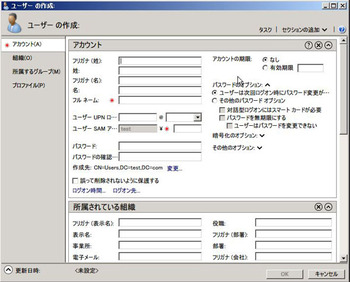

ユーザーの作成ダイアログが開きますので、必要情報を入力し、OKを選択します。従来のツールであればアカウント名やパスワードなど最低限の情報しか作成時には指定できず、組織やグループ情報などは作成後のプロパティからとなっていました。

ところが、この「Active Directory管理センター」では新規作成時に、アカウント情報はもちろん、組織やグループ・プロファイルの登録ができます(図12)。

図12 細かな設定が可能なユーザー作成

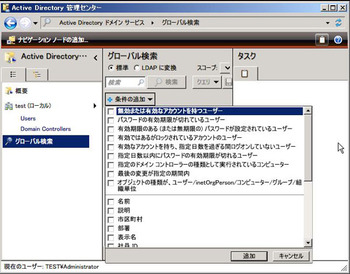

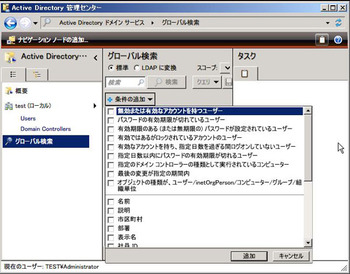

また、検索機能も優れていて「パスワードの期限が切れているユーザー」や「ロックされているユーザー」といった条件で探すことができます(図13)。

図13 検索用のダイアログ

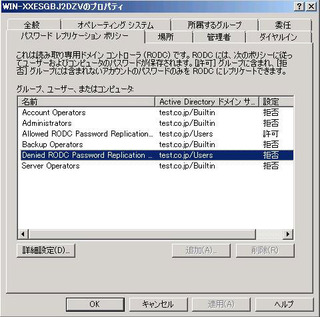

オフラインドメイン参加

従来、クライアントマシンのドメイン参加時は必ずオンラインの状態で、さらに再起動が必要でした。そのため大量のクライアントを展開する場合などの作業はかなり負担が大きいものでした。

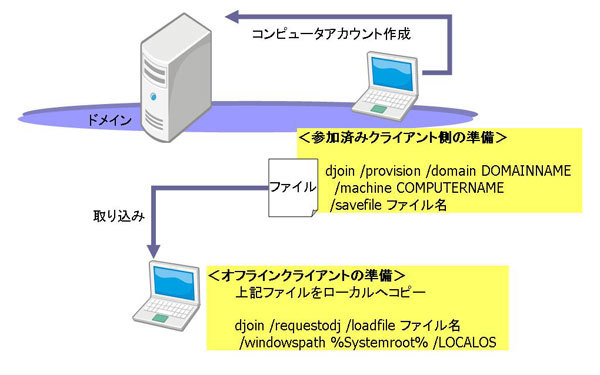

R2ではクライアントマシンがWindows 7という制約があるものの、オフライン状態でドメイン参加(ODJ:Offline Domain Join)が可能となりました。これによってデータセンターや遠隔地のサーバ、キッティングサービスなどでのクライアントマシンの大量導入が効率的に行えるようになりました。

実際の参加作業は図14のようにコマンドで実行します。

図14 オフラインドメイン参加

あらかじめオンライン状態のドメイン参加済みマシンで「Djoin /provision」コマンドを実行し、ドメイン情報を抜き取ったファイルを作成します。次に、そのファイルをオフライン状態のマシンへコピーし、その後「Djoin /requestODJ」コマンドを実行します。

次回は、NAP(ネットワークアクセス保護)について紹介したいと思います。