安心安全なWebサイトの運営を実現する上で、欠かせない存在となっているのがSSLサーバ証明書です。その仕組みを分かりやすく解説しつつ、導入におけるポイントを紹介していきます。

フィッシング詐欺の被害から顧客を守るSSLサーバ証明書

メールなどを使って偽のWebサイトにおびき寄せ、そこで入力されたIDやパスワード、クレジットカード番号などといった個人情報を盗み取る「フィッシング詐欺」の被害に遭う人が後を絶ちません。見かけることが多いのはオンラインバンキングにログインするための情報を盗む攻撃ですが、最近ではアップルのサービスを利用するために必須となる、Apple IDを盗む手口が広まって話題となるなど、狙われる個人情報やサービスは多種多様です。

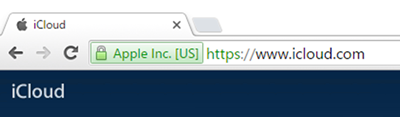

このような被害を避ける上で欠かせないのは、そのWebサイトの運営者の確認です。たとえばアップルのWebサイトであれば、Webブラウザのアドレスバーに緑色の鍵アイコンが現れ、さらに「Apple Inc.」と運営者が明記されています。これを確認することで、現在アクセスしているWebサイトはアップルが運営しているものであると判断できるというわけです。逆に言えば、運営者を確認できないのであれば、大切な個人情報を気軽に入力すべきではありません。

上はGoogle Chrome、下はWindows Edgeでアップルの「iCloud」にアクセスした結果。いずれも緑色の鍵マークと社名が表示されており、運営者が誰であるのかが分かる

Webサイトの運営者にとっても、フィッシングサイトの存在はやっかいでしょう。もちろん、フィッシング詐欺によって個人情報が盗まれるのはWebサイト運営者の責任ではありませんが、Webサイトの運営者が誰であるのかが分かるようになっていれば、顧客が被害を受けるリスクを軽減することができます。そのために必要となるのが「SSLサーバ証明書」です。

オレオレ証明書がダメな理由

SSLサーバ証明書はインターネットにおける身分証のようなもので、そのWebサイトの運営者などの情報が記録されています。これをWebサイトの運営に利用しているサーバに組み込んでおくと、ユーザーがWebサイトの運営者を確認することができます。

通信の暗号化もSSLサーバ証明書の大切な役割です。名前や住所、電話番号といった個人情報、あるいはクレジットカード番号が通信経路の途中で第三者に盗み見られないように暗号化し、安全に機密情報を送受信できるようにしています。ただ、通信相手が意図した相手でなく、悪意のある第三者であれば暗号化の意味はありません。その意味でも、SSLサーバ証明書における運営者の確認は重要な意味を持っているのです。

このSSLサーバ証明書において、重要なポイントとなるのが発行元です。一時期、オレオレ証明書という言葉が大きな話題となりました。これは自分自身で発行した証明書のことであり、「 私は私であることを証明します」と言っているようなものです。このような証明書を信用できるでしょうか。もちろん、本当に“ 私” なのかもしれませんが、自分で証明書を発行すれば悪意のある第三者が“ 私” になりすますこともできてしまいます。これでは信用できないでしょう。

また第三者が発行したSSLサーバ証明書であっても、その発行元が信用できなければ、SSLサーバ証明書に書かれている内容も信頼できません。そのため、SSLサーバ証明書では「誰が発行したのか」が重要になるわけです。なお現在のWebブラウザでは、オレオレ証明書や信頼できない機関が発行した証明書が使われていた場合、警告画面を表示してユーザーに注意を促します。このような画面が表示されれば、そのWebサイトにアクセスしたユーザーの印象が悪くなるのは間違いないでしょう。このため、適切な第三者機関にSSLサーバ証明書の発行を依頼するのは必須であると言えます。

信頼できないSSLサーバ証明書を検知すると、Google Chromeでは上記のような画面を表示し、ユーザーに強く警告を行う。ユーザーが実際にコンテンツを参照する場合には、「 詳細設定」をクリックして「○○にアクセスする(安全ではありません) 」というリンクをクリックしなければならない

新たなトレンドになりつつある“常時SSL化”

このSSLサーバ証明書を利用して通信を暗号化するといった際、従来は機密性の高い情報をやり取りするページ、具体的にはユーザーが名前や住所、電話番号、クレジットカード情報などを入力するフォームがあるページなどに限って利用することが一般的でした。この背景にあるのは、SSLを使うと通信速度が低下するという考えです。

WebサーバとWebブラウザ間でやり取りする内容を暗号化するには、当然それなりのリソースを消費することになります。これによって通信が遅くなるわけですが、しかし現在では通信プロトコルや暗号化アルゴリズムの改良が進んだことから、SSLでも十分なレスポンスを得られるようになっているのです。

こうした状況の変化に加え、すべてのページをSSL化すればセキュリティが高まるというメリットも見逃せません。WebサーバとWebブラウザの間ではさまざまな情報をやり取りしており、その中にはフォームに入力するような個人情報でなくても、第三者の手に渡れば悪用されるリスクがあるCookieのようなデータもあります。しかしすべてSSLで通信を行うようにすれば、Cookieを含めたすべてのデータを保護できるため、セキュリティレベルを引き上げられます。

すべてのWebページでの通信にSSLを利用することを「常時SSL化」と呼びますが、これによってSEO(Search Engine Optimization)に好影響が生じることも無視できないメリットでしょう。先日、Googleは検索時の表示順位を決定するランキングアルゴリズムにおいて、順位判定の要素(ランキングシグナル)の1つとして、SSLが使われているかどうかを加えると発表しました。検索時の表示順がビジネスに大きな影響を与えることを考えると、看過できない変化だと言えるでしょう。

SSLを利用しているかどうかをランキングシグナルに利用することを発表したGoogleのブログ記事

このように常時SSL化はさまざまな利点があります。もし「ユーザーに個人情報の入力を求めるページはないので、自社のWebサイトではSSLサーバ証明書は不要」などと考えているのであれば、そろそろ認識を改めるべきかもしれません。

導入前にチェックしておきたいSSLサーバ証明書の種類

実際にSSLサーバ証明書の発行を申請する際には、「 ドメイン認証型」と「組織認証型」 、そして「EV SSL」の3つのSSLサーバ証明書のいずれかを選択する必要があります。それぞれの違いを解説していきましょう。

まずドメイン認証型は、そのWebサイトで使われているドメイン(example.co.jpなど)の所有者であることが確認できれば発行されるというSSLサーバ証明書です。手続きが簡単で、迅速にSSLサーバ証明書の発行を受けられるメリットがあります。申し込み方法はいくつかのパターンがありますが、メールを使った確認の場合、まずドメインの所有者のメールアドレス宛に承認メールが送信され、そこに記載されたURLをクリックします。これによってドメインの所有者であることが確認されれば、SSLサーバ証明書が発行されます。

ドメイン認証型SSLサーバ証明書では、ドメインの所有者を確認するに留まり、申請した組織や申請者が実在しているのかまでは判断されません。一方、組織認証型は企業の登記簿などを提出する必要があるほか、帝国データバンクなど第三者機関を使った組織の確認、電話による担当者の確認まで行われることがあります。このように申請元を厳重にチェックした上で発行されるのが組織認証型SSLサーバ証明書であり、単にドメインの所有者であるというだけでなく、運営者の存在までを示すことができます。

ただ、ドメイン認証型や組織認証型での申請者の認証手続きは、SSLサーバ証明書を発行する機関(これを認証局と呼びます)によって異なります。このため、ある認証局は厳密に認証を行っているため信頼できるが、別の認証局のチェックはルーズで信頼できないなど、認証局によってSSLサーバ証明書の信頼性に差が生じてしまうのは避けられません。この問題を解決するために、SSLサーバ証明書の認証局やWebブラウザの開発元などが参加しているCAブラウザーフォーラムは、SSLサーバ証明書の認証手続きのガイドラインを作成しました。このガイドラインに則って認証を行った場合に発行されるSSLサーバ証明書が「EV SSL」です。

EV SSLサーバ証明書が使われているWebサイトでは、Webブラウザのアドレスバーが緑色に変化し、見た目に分かりやすい形でSSLサーバ証明書が利用されていることが明示されます。このため、顧客に安心して自社のWebサイトを使ってほしいと考えるのであれば、積極的にEV SSLサーバ証明書の利用を検討したいところです。

コスト削減に効く「ワイルドカード」と「マルチドメイン」

ただ注意したいのは、SSLサーバ証明書の種類によって発行までの期間や手続き内容、費用などが変わる点です。このため、社内でのみ使うのであればドメイン認証型、外部向けに使うWebサイトでは組織認証型、EV SSLなど、用途に応じて適切に選択することを意識しましょう。

SSLサーバ証明書の種類は、ここまで解説したドメイン認証型と組織認証型、そしてEV SSLの3つに大別できますが、さらに細かな違いがある場合もあります。たとえば「ワイルドカード」と呼ばれるオプションに対応していれば、SSLサーバ証明書を使うドメインを指定する際、サブドメイン部分にワイルドカード(任意の文字に該当する特殊文字で一般的に「*」が使われる)を指定することができます。

たとえば「www.example.co.jp」と「store.example.co.jp」など、「 example.co.jp」の配下で2つのサブドメインを利用している場合、通常のSSLサーバ証明書ではそれぞれのサブドメインごとに証明書を取得する必要があります。しかしワイルドカードを利用できれば「*.example.co.jp」と指定することにより、1つのSSLサーバ証明書を「www」と「store」の両方のサブドメインで使えるメリットがあります。

最近では、マルチドメインに対応したSSLサーバ証明書も提供されています。システム上の都合により、「 example.co.jp」と「example.com」など複数のドメインでWebサイトを運用しているといったケースは珍しくないでしょう。このような場合でも、マルチドメイン対応のSSLサーバ証明書であれば、1つの証明書をそれぞれのドメインで利用することが可能なため、SSLサーバ証明書取得にかかるコストを抑えられます。

SSLサーバ証明書の購入先は価格とサポートで選ぶ

このSSLサーバ証明書のコストについて考える際には、どこから購入するのかも重要です。SSLサーバ証明書を販売しているWebサイトは数多くありますが、実は同じ認証局のSSLサーバ証明書でも価格に違いがあります。このため、無駄な費用を削減したいと考えるのであれば、安価にSSLサーバ証明書の発行を受けられるサービスを選択すべきです。

そうしたサービスの1つとしておすすめしたいのが、株式会社ハイパーボックス の「ドメインキーパー 」です。このサービスには、ドメインの取得代行やホスティング、ハウジングなどさまざまなメニューがありますが、その1つとしてSSLサーバ証明書の取得があり、シマンテックやグローバルサイン、ジオトラスト、サイバートラストなど、さまざまな認証局の国内正規代理店としてSSLサーバ証明書を販売しています。

注目したいのは最低価格保証を行っている点でしょう。国内他社正規代理店より高かった場合、その金額よりも5%値引きして販売することが明記されているため、コスト面でも安心して購入することが可能です。

単に安いだけでなく、サポートが充実していることも見逃せません。SSLサーバ証明書に対する問い合わせは24時間365日で対応しているため、何かあった際には即座に問い合わせることができます。

またSSLサーバ証明書の発行においては、ユーザー側でCSR(Certificate Signing Request:証明書書名要求)と呼ばれるファイルを生成する必要があり、これがSSLサーバ証明書の導入における敷居の高さにつながっています。しかしドメインキーパー では、CSRの発行を無料で代行するサービスがあり、導入時の負担を大幅に軽減しています。

アクセスしてきたユーザーに対し、Webサイトの運営者を明確に示し、その上で通信を暗号化することはセキュリティ上大きな意味を持ちます。特にフィッシング詐欺の被害から顧客を守る上でSSLサーバ証明書は欠かせないものであり、それを導入することはWebサイトの運営者の責任といって過言ではありません。

もちろんSSLサーバ証明書の取得にはコストがかかりますが、ドメインキーパー を使えば費用負担を抑えられます。もしWebサイトを運営しているがSSLサーバ証明書は使っていないということであれば、これを機会に導入を検討してみてはいかがでしょうか。