Ubuntu 11.04 “Natty Narwhal”

Ubuntu 10.

具体的に11.

Ubuntu 10.04.1のリリース

延期されていたUbuntu 10.

Ubuntuにおける

10.10の開発

uTouch

Ubuntu 10.

現時点で対象となるデバイスはWikiのプロジェクトページや、

10.

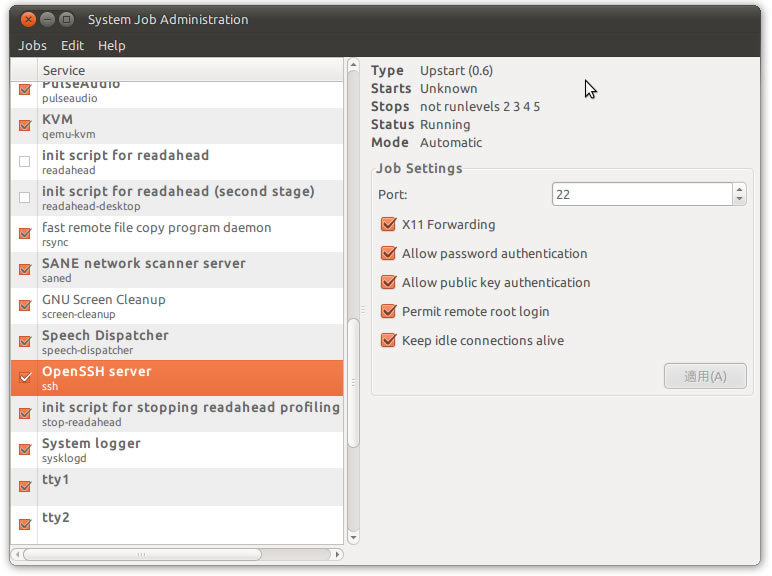

jobs-admin

Ubuntu 10.

jobs-adminは

canonical-census

10.

Ubuntuでビジネスをしたいという方にとっては、

Count Down Banner募集

Ubuntu 10.

なお、

Firmware Test Suiteのテスト

7月30日号でお伝えした、

Ubuntuオフライン「プレ」ミーティングKansai 10.08

Ubuntu Japanese Teamは、

- 日時:2010/

8/21(土) 13:00 ~ 18:00 - 申し込み方法・

参加費:http:// atnd. 参照org/ events/ 7177

Ubuntu "オフライン" ミーティングは、

遅めの昼食やおやつ・

Ubuntu Weekly Newsletter #205/#206

Ubuntu Weekly Newsletter #205・

その他のニュース

- 10.

04の8xxドライバの修正テストが行われています。Lucidi8xxFreezes (日本語訳) 記載の対処を行っている環境の方は、 余裕があればテストに参加してみてください。 - Google Apps for your Domainを使っている環境で、

Muttでメールを受けられるようにする方法。 - 10.

04環境で、 mod_ chrootを利用す方法。

今週&先週のセキュリティアップデート

- usn-966-1:Linux kernelのセキュリティアップデート

- 現在サポートされている全てのUbuntu

(6. 06 LTS・ 8. 04 LTS・ 9. 04・ 9. 10・ 10. 04 LTS) 用のアップデータがリリースされています。CVE-2008-7256, CVE-2010-1173, CVE-2010-1436, CVE-2010-1437, CVE-2010-1451, CVE-2010-1636, CVE-2010-1641, CVE-2010-1643, CVE-2010-2071, CVE-2010-2492を修正します。 - CVE-2008-7256, はいずれもkernel nfsdの問題で、

shmemfsをexportしている場合、 メモリアロケーションのオーバーコミット管理が不十分なため、 NULLポインタ参照が発生する問題です。これによりカーネルをクラッシュさせることが可能です。対応が不完全だったため、 CVE-2010-1643として再対応が行われています。この問題は6. 06 LTS・ 8. 04 LTSにのみ影響します。 - CVE-2010-1173はカーネル組み込みのSCTPサブシステムの問題で、

特定の通信を行うことで、 カーネルをクラッシュさせることが可能です。 - CVE-2010-1436はGFS2のクォータ処理に関する問題で、

複数のGFS2ノードで構成されている環境において、 ファイルコピーがトリガとなってカーネルのクラッシュが発生する問題です。セキュリティ的な影響よりも、 むしろ共有領域の安定性の問題として健在化します。この問題は6. 06 LTSには影響しません。 - CVE-2010-1641もGFS2の問題で、

SETFLAGS ioctl()において、 ファイルの所有者確認が漏れている問題です。これにより、 ファイルの本来の所有者でなくてもioctlを発行できてしまいます。この問題は6. 06 LTSには影響しません。 - CVE-2010-1437はカーネルによるキーリングハンドリングにおいて、

特定タイミングで解放済みのメモリにアクセスしてしまい、 カーネルのクラッシュが発生する問題です。 - CVE-2010-1451は、

SPARC環境において、 non-executableスタックの実行が可能なことにより、 スタックバッファオーバーフローの成功率を引き上げる潜在的な問題です。 - CVE-2010-2071はbtrfsのACL処理の問題で、

setfaclが実行された際にファイルの所有者確認が漏れている問題です。これにより、 ファイルの本来の所有者でなくてもsetfaclを実行できます。この問題は9. 10と10. 04 LTSのみに影響します。 - CVE-2010-1636は、

btrfsのclone処理においてパーミッションチェックが適切に行われず、 ioctlを発行可能であれば特定のディレクトリの中身を閲覧可能になる問題です。 -

この問題はUbuntu 9.

10にだけ影響します。 - CVE-2010-2492は、

eCryptfsのハッシュ計算を行う関数において、 引数が誤っており、 ヒープバッファオーバーフローが発生する問題です。これによりカーネルのクラッシュ・ 任意のコードの実行が可能です。この問題は6. 06 LTSには影響しません。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - usn-968-1:base-filesのセキュリティアップデート

(Dell Latitute 2110プリインストールモデルのみに影響) - Dell Latitute 2110にプリインストールされたUbuntu 9.

10・ 10. 04 LTS用のアップデータがリリースされています。CVE-2010-0834を修正します。 - 一部のLatitute 2110にプリインストールされたUbuntuが、

認証されていないパッケージも通常通りインストール可能な設定となっていました。これにより中間者攻撃や悪意あるアーカイブサーバからパッケージをダウンロードする際に、 不当なパッケージがインストールできてしまい、 結果としてroot権限を含む、 あらゆる権限の取得が可能です。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。 - 備考:対処のためのアップデータを適用する際にも、

この脆弱性の影響を受ける可能性があります。https:// lists. を確認し、ubuntu. com/ archives/ ubuntu-security-announce/ 2010-August/ 001135. html 対応するアップデータURLをクリックしてダウンロード後、 MD5ハッシュをチェックした上で適用してください。

- Dell Latitute 2110にプリインストールされたUbuntu 9.

- usn-969-1:PCSC-Liteのセキュリティアップデート

- Ubuntu 9.

04・ 9. 10・ 10. 04 LTS用のアップデータがリリースされています。CVE-2009-4901, CVE-2009-4902, CVE-2010-0407を修正します。 - CVE-2009-4901, CVE-2009-4902, CVE-2010-0407ともに、

スマートカードから不正なメッセージが送出された場合に、 任意のコードが実行される恐れがあるものです。これにより、 不正なスマートカードを挿入することでPCSC-Liteの動作権限 (通常の場合root) を奪取される恐れがあります。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

- Ubuntu 9.

- usn-967-1:w3mのセキュリティアップデート

- 現在サポートされている全てのUbuntu

(6. 06 LTS・ 8. 04 LTS・ 9. 04・ 9. 10・ 10. 04 LTS) 用のアップデータがリリースされています。CVE-2010-2074を修正します。 - CVE-2010-2074は、

CVE-2009-2666と同等の脆弱性で、 X509証明書のCNにNULL文字を含めることで、 検証すべき文字列を不正な箇所で切ってしまう問題です。2009年8月21日号のusn-816-1に関する説明を参照してください。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

- 現在サポートされている全てのUbuntu

- usn-965-1:OpenLDAPのセキュリティアップデート

- 現在サポートされている全てのUbuntu

(6. 06 LTS・ 8. 04 LTS・ 9. 04・ 9. 10・ 10. 04 LTS) 用のアップデータがリリースされています。CVE-2010-0211, CVE-2010-0212を修正します。 - CVE-2010-0211は、

LDAPのmodrdn構文の引数にUTF-8文字列として不正なバイトストリングが含まれていた場合に、 メモリの二重解放が発生する問題です。これにより、 slapdのクラッシュ、 一定の条件下での任意のコードの実行が可能です。 - CVE-2010-0212もmodrdn構文の処理に関する問題で、

rdn文字列が空の場合に、 slapd内部でNULLポインタ参照が発生する問題です。これにより、 slapdのクラッシュを発生させることが可能です。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。 - 備考:Ubuntu 8.

04以降では、 デフォルト設定ではOpenLDAPのslapdはAppArmorによる強制アクセス制御下に置かれます。slapdの動作権限を取得した場合でも、 可能な操作は限定的なものに留まります。

- 現在サポートされている全てのUbuntu

- usn-970-1:GnuPG2のセキュリティアップデート

- Ubuntu 8.

04 LTS・ 9. 04・ 9. 10・ 10. 04 LTS用のアップデータがリリースされています。CVE-2010-2547を修正します。 - GnuPG2に含まれるgpgsmにおいて、

Subject Alternate Namesが大量に存在する証明書をロードした場合に、 free()されたメモリにアクセスする問題があります。これにより、 攻撃者がDoSを発生させることが可能です。また、 一定の条件を仮定した場合、 任意のコードの実行が可能な疑いがあります。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

- Ubuntu 8.

- usn-971-1:OpenJDKのセキュリティアップデート

- Ubuntu 9.

04・ 9. 10・ 10. 04 LTS用のアップデータがリリースされています。CVE-2010-2548, CVE-2010-2783を修正します。 - CVE-2010-2548,CVE-2010-2783はいずれもIcedTeaプラグインのサンドボックスの破れで、

悪意あるアプレットを読み込んだ際にローカルファイルの一部の読み出しが可能となるものです。 - 対処方法:アップデータを適用した上で、

Javaを利用しているアプリケーションを再起動してください。

- Ubuntu 9.

- usn-972-1:FreeTypeのセキュリティアップデート

- 現在サポートされている全てのUbuntu

(6. 06 LTS・ 8. 04 LTS・ 9. 04・ 9. 10・ 10. 04 LTS) 用のアップデータがリリースされています。CVE-2010-1797, CVE-2010-2541, CVE-2010-2805, CVE-2010-2806, CVE-2010-2807, CVE-2010-2808を修正します。 - CVE-2010-1797, CVE-2010-2541, CVE-2010-2805, CVE-2010-2806, CVE-2010-2807, CVE-2010-2808はいずれも、

悪意ある細工の施されたフォントファイルの読み込みにより、 アプリケーションのクラッシュ・ 任意のコードの実行が起こりうる問題です。 - 対処方法:アップデータを適用した上で、

セッションを再起動 (一度ログアウトして再ログイン) してください。

- 現在サポートされている全てのUbuntu