Ubuntu for Tablet

Unityが

タブレットデバイス向けのUbuntuのリリースが宣言されました。現時点では具体的な搭載デバイスのリリース予定は明らかにされていませんが、

Ubuntu Tabletの動作デモの動画が、

また、

Ubuntu Tabletの基本機能はUbuntu Phoneの大画面版、

テスト用イメージがGalaxy Nexus/

Ubuntu Phone・

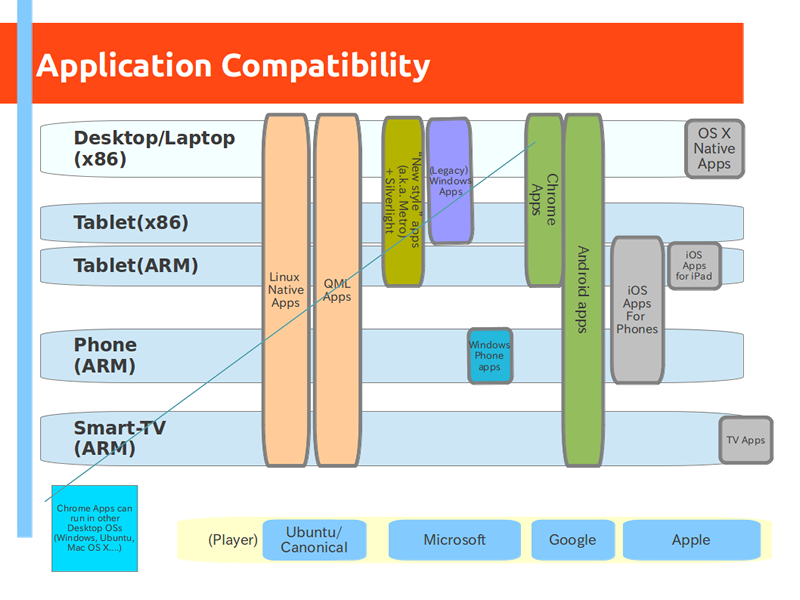

特にデスクトップ・

さらに、

Ubuntu 12.04.2のリリース

Ubuntu 12.

ポイントリリースは、

ポイントリリースで行われる機能拡張は、

なお、

Steam for Linux

Valve社のゲーム配信システム、

新“Sputnik”

「『開発者向け』

XPS 13はモニタベゼルが非常に小さく、

Sputnik 1は

その他、

オープンソースカンファレンス 2013 Tokyo/Spring

2月22日

| 日程 | 2013年2月22日(金)10:00-18:00 (展示は11:00-17:30)・ |

|---|---|

| 会場 | 明星大学 日野キャンパス 28号館 2F 多摩モノレール 「中央大学・ |

| 費用 | 無料 |

| 主催 | オープンソースカンファレンス実行委員会 |

| 協賛 | 明星大学・ 情報学部 |

| 企画運営 | 株式会社びぎねっと |

ブースでは

生産方法の都合から数に限りがありますので、

なお、

UWN#304

Ubuntu Weekly Newsletter #302がリリースされています。

その他のニュース

- Surface ProでUbuntuを動かす事例。

今週のセキュリティアップデート

- usn-1722-1:jQueryのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2013-February/ 001994. html - Ubuntu 11.

10・ 10. 04 LTS用のアップデータがリリースされています。CVE-2011-4969を修正します。 - jQueryのlocation.

hashを用いてエレメントを操作する際に誤った内容を返すことがありました。これにより、 XSSが可能です。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

- https://

- usn-1723-1:Qtのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2013-February/ 001995. html - Ubuntu 12.

10・ 12. 04 LTS・ 11. 10・ 10. 04 LTS用のアップデータがリリースされています。CVE-2012-5624, CVE-2012-6093, CVE-2013-0254を修正します。 - HTTPスキーマでのアクセス時に誤ってFILEスキーマのファイルへリダイレクトすることが可能な問題、

SSL証明書の認証に失敗した時に正しくないエラーメッセージを返す問題、 共有メモリのパーミッションが誤っており、 他のユーザーからメモリ空間を読み書き可能な問題を修正します。 - 対処方法:アップデータを適用後、

セッションを再起動 (一度ログアウトして再ログイン) してください。

- https://

- usn-1724-1:OpenJDKのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2013-February/ 001996. html - Ubuntu 12.

10・ 12. 04 LTS・ 11. 10・ 10. 04 LTS用のアップデータがリリースされています。CVE-2012-1541, CVE-2012-3213, CVE-2012-3342, CVE-2013-0351, CVE-2013-0409, CVE-2013-0419, CVE-2013-0423, CVE-2013-0424, CVE-2013-0425, CVE-2013-0426, CVE-2013-0427, CVE-2013-0428, CVE-2013-0429, CVE-2013-0430, CVE-2013-0432, CVE-2013-0433, CVE-2013-0434, CVE-2013-0435, CVE-2013-0438, CVE-2013-0440, CVE-2013-0441, CVE-2013-0442, CVE-2013-0443, CVE-2013-0444, CVE-2013-0445, CVE-2013-0446, CVE-2013-0448, CVE-2013-0449, CVE-2013-0450, CVE-2013-1473, CVE-2013-1475, CVE-2013-1476, CVE-2013-1478, CVE-2013-1480, CVE-2013-1481用のアップデータがリリースされています。 - 対処方法:アップデータを適用後、

Javaランタイム上で動作している全てのプロセスを再起動してください。

- https://

- usn-1725-1:Linux kernelのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2013-February/ 001997. html - Ubuntu 10.

04 LTS用のアップデータがリリースされています。CVE-2013-0190を修正します。 - 32bit PVOPSゲストマシン上の一般ユーザーから、

当該ゲストへのDoS・ スタック破壊を誘発させることが可能でした。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - usn-1726-1:Linux kernel (OMAP4)のセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2013-February/ 001998. html - Ubuntu 11.

10 OMAP4カーネル用のアップデータがリリースされています。CVE-2012-2669, CVE-2012-4508, CVE-2012-5532を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。 - 備考:ABIの変更を伴いますので、

カーネルモジュールを自分でコンパイルしている場合は再コンパイルが必要です。カーネルモジュール関連のパッケージ (標準ではlinux-restricted-modules, linux-backport-modules, linux-ubuntu-modulesなど) は依存性により自動的にアップデートされるので、 通常はそのままアップデートの適用を行えば対応できます。

- https://

- usn-1727-1:Boostのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2013-February/ 001999. html - Ubuntu 12.

10用のアップデータがリリースされています。CVE-2013-0252を修正します。 - Boost.

LocaleのUTF-8文字列処理に問題があり、 特殊な文字列を含めることで入力値検証を迂回できる可能性があります。 - 対処方法:通常の場合、

アップデータを適用することで問題を解決できます。

- https://

- usn-1728-1:Linux kernel (EC2)のセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2013-February/ 002000. html - Ubuntu 10.

04 LTSのEC2用カーネルのアップデータがリリースされています。CVE-2013-0190を修正します。 - 対処方法:アップデータを適用の上、

システムを再起動してください。

- https://

- usn-1729-1:Firefoxのセキュリティアップデート

- https://

lists. ubuntu. com/ archives/ ubuntu-security-announce/ 2013-February/ 002001. html - 12.

10・ 12. 04 LTS・ 11. 10・ 10. 04 LTS用のアップデータがリリースされています。Firefox 19. 0 に相当するアップデートです。CVE-2013-0765, CVE-2013-0772, CVE-2013-0773, CVE-2013-0774, CVE-2013-0775, CVE-2013-0776, CVE-2013-0777, CVE-2013-0778, CVE-2013-0779, CVE-2013-0780, CVE-2013-0781, CVE-2013-0782, CVE-2013-0783, CVE-2013-0784を修正します。 - 対処方法:アップデータを適用の上、

Firefoxを再起動してください。

- https://